CiberSeguridad: DDoS. (Abril de 2024)

Denegación de servicio distribuido.

Imagina que celebras en tu casa una fiesta de cumpleaños e invitas a unos amigos (usuarios). El anfitrión de la fiesta es el servidor de Internet, quien se asegurará de que tengan acceso a bebida, comida, etc. (páginas web y aplicaciones). Pero de repente, alguien que ha bebido demasiado decide arruinar la fiesta. Avisa a varios amigos (bots o zombies), y entre todos inundan la casa con falsos invitados. Todos ellos comienzan a beber y comer como el resto de los asistentes, y tú casa (servidor) se siente agobiada al no poder acoger a tantos visitantes a la vez.

El resultado se convierte en un caos total al no haber comida ni bebida suficiente para todos. Tus invitados reales no pueden disfrutar de la fiesta y muchos de ellos se quedan sin poder entrar”.

Esto es lo que sucede en el mundo digital durante un ataque de DDoS. Los “bots” envían una gran cantidad de solicitudes falsas a un sitio web o servidor, que, al sobrecargarse, no puede atender a los usuarios legítimos. El resultado es una web inaccesible o ralentizada considerablemente.

Para proteger la información personal, Kaspersky aconseja:

- Activar la autenticación de doble factor en aplicaciones y dispositivos, ya que proporciona una capa de protección extra para las cuentas.

- Mantener tus redes sociales privadas para que sólo tengan acceso a la información que publiques las personas que consideres.

- Acceder a mensajes y enlaces solo si se está seguro de poder confiar en el remitente.

- Comprobar la dirección de la página web. Si se sospecha de que está en una web fraudulenta, utiliza tu navegador para teclear la página original manualmente. Para identificar este tipo de estafas, revisar la URL, ya que puede contener errores que, a primera vista, pueden ser difíciles de identificar, como 1 en lugar de I o 0 en lugar de O.

- Utilizar una solución de seguridad verificada al navegar por Internet.

(Fuente: Soluciones de ciberseguridad de Kaspersky para hogares y empresas | Kaspersky)

¿Qué motivaciones llevan a los ciberdelincuentes a realizar estos ataques?

- Extorsión: El ciberdelincuente solicita una cantidad económica a cambio de cesar sus ataques de denegación de servicio para que vuelvan a estar operativas las plataformas y la empresa pueda continuar con el negocio.

- Justicia personal: En ocasiones, los ciberdelincuentes buscan tomarse la justicia por su propia mano y realizan este tipo de ataques para intentar hundir la reputación de una empresa, por ejemplo, por cuestiones de venganza.

- Justicia social: Otra motivación es la de realizar estos ataques por activismo, luchando por una causa mediante la cual creen lograr el bien común.

- Cyberwarfare: Este tipo de «guerras digitales» son llevadas a cabo por intereses gubernamentales, cuyos objetivos son entidades públicas, entidades financieras, salud pública, compañías eléctricas, transporte, Fuerzas y Cuerpos de Seguridad del Estado o telecomunicaciones. En definitiva, las infraestructuras críticas de una nación.

- Competencia desleal: algunas empresas, en su desesperación por rivalizar con otras compañías, realizan este tipo de acto delictivo para desprestigiar a una empresa de su competencia o para que se paralicen sus ventas mientras esté el sistema caído.

- Pericia personal: muchos ciberdelincuentes realizan este tipo de ataques en busca de fama o para que la comunidad conozca sus habilidades. En muchas ocasiones, las propias compañías (con amplio poder adquisitivo) que sufren ataques, contratan a estas personas para que se encarguen de su seguridad. (Fuente:INCIBE | INCIBE)

¿Cómo puede una empresa mitigar ataques DDoS?

Como hemos visto en los ejemplos anteriores, un ataque de denegación de servicio puede traer graves consecuencias para una empresa. No solo implicaría pérdidas económicas asociadas a la interrupción del servicio, sino también un gran impacto reputacional para la organización.

Para evitar ser víctima de un ataque de este tipo y, por consiguiente, de los riesgos asociados, es necesario seguir una serie de recomendaciones que atañen a la seguridad de todas las empresas:

- Tener instaladas todas las actualizaciones del sistema operativo y las aplicaciones instaladas.

- Configurar un cortafuegos.

- Disponer de varios servidores, en vez de que asuma todas las peticiones un servidor. Si disponemos de varios, podremos distribuir las peticiones.

- Crear agujeros negros es una táctica útil si se reciben muchos ataques de este tipo, pero no es aconsejable si no se suele ser víctima de ellos, ya que se trata de desviar todo el tráfico de la red por una ruta alternativa fuera de la red de la empresa.

- Contratar los servicios de empresas especializadas en mitigar estos ataques, como Cloudflare. Si la empresa se lo puede permitir, evitará a los afectados muchos quebraderos de cabeza.

- Crear una política de empresa que incluya:

- Supervisión periódica de la red empresarial y observación de irregularidades.

- Mayor ancho de banda en caso de sufrir un ataque.

Pruebas periódicas con las que se aprenda a gestionar este tipo de ataques.

CiberSeguridad: Stalkerware

Software espía. (Abril de 2024)

El stalkerware es un software espía que se instala en dispositivos móviles, como smartphones o tablets, sin que la víctima lo sepa. Aunque generalmente se oculta en aplicaciones de control parental o gestión de empleados, también puede camuflarse en otras formas. Por ejemplo, podría disfrazarse como una aplicación de utilidad, una actualización de sistema o incluso un juego inofensivo.

En el año 2023, España registró 257 incidentes de stalkerware, situándose en la cuarta posición a nivel europeo, detrás de Alemania, Francia y el Reino Unido. El StalkerWare es un software que se instala en dispositivos electrónicos sin el consentimiento del usuario, permitiendo al instalador acceder a información personal y monitorear las actividades del dispositivo de manera encubierta.

El proceso de instalación del stalkerware generalmente implica los siguientes pasos:

- Acceso al dispositivo: Requiere que el acosador tenga acceso físico al dispositivo de la víctima, aunque en ciertos casos puede ser instalado remotamente mediante engaños o explotando vulnerabilidades de seguridad.

- Instalación del software: El stalkerware se instala en el dispositivo sin necesidad de conocimientos avanzados de informática, siendo accesible para su compra e instalación por cualquier individuo.

- Configuración del software: Durante la instalación, el acosador configura un método para recibir la información recopilada, como una dirección de correo electrónico.

- Monitoreo: Una vez instalado, el stalkerware opera en segundo plano, recolectando datos sin el conocimiento de la víctima.

Tras su instalación, el stalkerware se camufla para evitar ser detectado con facilidad. Está diseñado para acceder a una variedad de información personal, que incluye mensajes de texto, llamadas, fotos, videos, correos electrónicos y hasta la ubicación geográfica.

De manera inconsciente, es muy probable que tu teléfono esté rastreando tu ubicación a través de alguna aplicación, directamente desde el sistema operativo, o a través de alguna aplicación que, si bien la has autorizado, no has cambiado los parámetros oportunos para evitar enviar ubicación. Me refiero a aplicaciones populares tipo Google Maps, Find My, iMessage, Snapchat, etiquetas en redes sociales, etc. Aunque estas no están consideradas como stalkerware, es posible que un software malicioso empiece a inundar el móvil con pestañas emergentes repetitivas y publicidad no deseada.

¿Cómo se puede identificar?

Para identificar si un dispositivo ha sido comprometido con stalkerware, se deben considerar los siguientes indicadores:

- Un incremento inusual en el consumo de datos móviles. Rendimiento deficiente de la batería.

- Presencia de aplicaciones desconocidas en la lista de programas instalados, más allá de las que aparecen en la pantalla de inicio.

- Ruidos de fondo o interrupciones durante las llamadas y notificaciones atípicas.

¿Cómo protegerse?

Medidas preventivas y de reacción

- Mantén tus dispositivos actualizados con software y aplicaciones de seguridad confiables.

- Evita el jailbreak o el rooteo del dispositivo.

- Utiliza contraseñas seguras. Cambia estas contraseñas a menudo.

- Habilita la autenticación de dos factores.

- Bloquea la instalación de software de terceros.

- Vigila las aplicaciones que soliciten acceso a la función de accesibilidad.

- Actualiza el software de tu teléfono cuando sea necesario.

- Usa protección de software antispyware y antivirus.

- Aprovecha las funciones de seguridad que ofrece tu teléfono.

*Personalmente, no creo que lo mejor al ser descubierto sea eliminarlo. Pondría en sobreaviso al sospechoso. Transmitirlo inmediatamente a FFCC para que realicen gestiones de identificación y/o captura.

Ante la sospecha de stalkerware, es crucial actuar con precaución, especialmente si se sospecha que está relacionado con situaciones de violencia doméstica. La eliminación del software puede provocar una reacción violenta por parte del acosador. Por lo tanto, es esencial buscar asesoramiento profesional y apoyo de organizaciones especializadas en la materia.

Las últimas 10 organizaciones que han sufrido ciberataques en España

Es crucial recordar que los detalles de los ciberataques pueden ser confidenciales y no siempre se divulgan públicamente. Así, es imposible proporcionar una lista exhaustiva y completamente actualizada de las últimas 20 organizaciones afectadas por ciberataques en España. No obstante, puedo informarte sobre algunos incidentes recientes y significativos que han sido reportados por fuentes fidedignas:

- Ministerio de Defensa (junio 2024): Un ataque de ransomware afectó a los sistemas informáticos del Ministerio, comprometiendo datos sensibles.

- Indra (mayo 2024): Un grupo de hackers sustrajo información confidencial de la empresa de tecnología y consultoría mediante un ciberataque.

- Hospital Universitario Puerta de Hierro (mayo 2024): Un ataque cibernético obligó a suspender temporalmente algunos servicios del hospital, afectando la atención a pacientes.

- Renfe (abril 2024): Un ciberataque provocó la cancelación de trenes y retrasos en el servicio ferroviario nacional.

- Eulen (abril 2024): La empresa de servicios sufrió un ataque de ransomware que afectó sus operaciones en España y otros países.

- Amadeus (marzo 2024): Un grupo de hackers accedió a información confidencial de la empresa de reservas de viajes sin que se reportaran daños significativos.

- Banco Sabadell (febrero 2024): Un ataque de phishing afectó a algunos clientes del banco, comprometiendo datos personales y bancarios.

- Telefónica (febrero 2024): Un ciberataque provocó interrupciones en algunos servicios de internet y telefonía de la compañía.

- Correos (enero 2024): Un ataque de denegación de servicio (DDoS) afectó la disponibilidad de la página web y algunos servicios de Correos.

- Iberdrola (enero 2024): Un grupo de hackers sustrajo información sensible de la empresa energética sin que se reportaran impactos en sus operaciones.

CiberSeguridad: Dumpster diving. (Abril de 2024)

Buceo en el contenedor o basura.

En el mundo de la seguridad informática, surge el fascinante concepto de dumpster diving, también conocido como trashing, una práctica que desafía los límites convencionales al sumergirse en la basura en busca de valiosa información privada.

Este enfoque innovador se adentra en las profundidades de la ingeniería social, donde los ciberdelincuentes pueden desenterrar secretos como contraseñas, direcciones de correo electrónico, números de cuentas bancarias y más, para perpetrar crímenes como la usurpación de identidad o el espionaje empresarial.

En este emocionante viaje, los delincuentes exploran distintos rincones en busca de datos, dando origen a dos categorías de trashing:

- El lógico. Se sumerge en la "basura digital" de dispositivos, y el físico, que se aventura en la documentación física desechada en papeleras.

- El físico. Cuando la información privada o confidencial se obtiene de la documentación física desechada en papeleras o contenedores, se corre el riesgo de que terceros accedan a datos sensibles.

Ampliando el horizonte de lo posible, el trashing no se limita a lo físico, sino que se adentra en la era digital para obtener información valiosa que el usuario cree haber eliminado. Para protegerse de posibles ataques, es vital eliminar nuestra información de manera segura.

Imagina que alguien busca información confidencial en la basura de una empresa o institución. Aquí tienes dos posibles escenarios:

- Escenario 1

Supongamos que una empresa desecha documentos impresos sin destruirlos adecuadamente. Un atacante podría revisar los contenedores de basura en busca de información valiosa. Por ejemplo, podría encontrar:

- Facturas o recibos: Contienen detalles sobre transacciones financieras, nombres de clientes y productos comprados.

- Documentos internos: Memorandos, informes o notas que podrían revelar estrategias comerciales, planes futuros o datos de empleados.

- Contratos o acuerdos: Información legal que podría ser explotada.

- Correspondencia personal: Cartas o correos electrónicos que contienen información sensible.

Para protegerse contra esto, las organizaciones deben implementar prácticas de gestión de documentos seguras, como la destrucción adecuada de documentos antes de desecharlos. Además, es importante educar a los empleados sobre la importancia de no dejar información confidencial en la basura sin protegerla.

En este último grupo, el de las personas que practican el dumpster diving para obtener informaciones privadas con las que conseguir beneficios a través de un uso ilícito de estas mismas. Informaciones que pueden ser tanto de la propia empresa como de los clientes, los trabajadores o los proveedores. En el primer caso, los resultados pueden ser pérdidas tanto económicas como reputacionales. En el segundo caso, el resultado puede ser una sanción LOPD por incumplimiento de la propia normativa.

¿Cómo lo hacen?

Los delincuentes que persiguen documentos confidenciales de las empresas conocen dónde se encuentran los contenedores próximos a las oficinas. Aunque muchos simplemente rebuscan de modo aleatorio en busca de documentos, muchos otros seleccionan específicamente a las empresas con detenimiento. Desde su punto de vista, hay compañías mucho más productivas que otras. Compañías que manejan más documentos con datos personales de terceros a diario. Esas son sus empresas-víctima favoritas.

La Ley Orgánica de Protección de Datos Personales y Garantía de los derechos digitales, más conocida como Ley Orgánica 3/2018 o simplemente LOPD, es una normativa que transpone al ordenamiento jurídico español todas las directrices obligatorias del Reglamento General de Protección de Datos (RGPD). Una normativa en la que se detallan minuciosamente las acciones que tienen que realizar las empresas para proteger a toda costa la privacidad y confidencialidad de los datos que tratan. También, indirectamente, frente al dumpster diving.

- Escenario 2

Compras un reloj en línea y al día siguiente recibes un correo electrónico diciendo que hay un defecto en el producto y que necesitas devolverlo. Pero algo no cuadra: el mensaje parece provenir de la tienda en línea, pero no diste tu dirección de correo al hacer la compra.

¿Qué hacer en ese momento?

La respuesta es clara: ¡No caigas en la trampa! Es crucial mantener la guardia alta y proteger nuestra información personal en línea. En este caso, la mejor decisión es no hacer clic en ningún enlace del correo sospechoso y acceder directamente al sitio web oficial de la tienda a través de tu navegador.

Si al hacer esto no encuentras ninguna solicitud de devolución ni problemas con el reloj, es evidente que se trata de un intento de estafa. No permitas que los estafadores se salgan con la suya. Actúa con precaución y no pongas en riesgo tu seguridad en línea.

CiberSeguridad: Keyloggers

Registro de pulsaciones del teclado. (Septiembre de 2024)

Los keyloggers son programas especializados en la captura de pulsaciones de teclas en dispositivos, ya sea con propósitos legítimos o maliciosos. Los keyloggers son programas especializados en la captura de pulsaciones de teclas en dispositivos, ya sea con propósitos legítimos o maliciosos.

Estos pueden obtener información confidencial, como credenciales de usuario, aunque también se emplean para actividades como control parental y protección de menores.

Su función principal consiste en generar registros detallados de todas las pulsaciones realizadas en el teclado de un ordenador o dispositivo móvil, permitiendo una supervisión discreta de la actividad del usuario. A pesar de sus aplicaciones legítimas, como retroalimentación para desarrolladores de software, es crucial tener presente que los ciberdelincuentes pueden utilizarlos para el robo de datos sensibles.

Registro de pulsaciones de teclas

- Conservación de registros de cada tecla presionada.

- Herramientas keylogger: dispositivos o programas utilizados para registrar las pulsaciones de teclas.

Los dispositivos de monitoreo se emplean en una amplia gama de productos, desde los de Microsoft hasta las computadoras y servidores de las empresas. En ciertas situaciones, incluso tu pareja podría haber instalado uno en tu teléfono o laptop para verificar sospechas de infidelidad.

Los keyloggers rastrean y registran cada pulsación de tecla en una computadora, frecuentemente sin el consentimiento o conocimiento del usuario. Una pulsación de tecla es cualquier interacción con un botón del teclado.

Esto constituye la forma en que te comunicas con tu computadora. Cada pulsación envía una señal que le dice al software qué acción realizar.

Estas acciones pueden incluir:

- La duración de la pulsación de la tecla.

- El momento en que se pulsó la tecla.

- La rapidez con la que se pulsó la tecla.

- El nombre de la tecla pulsada.

Los keyloggers, que pueden ser tanto hardware como software, están diseñados para automatizar la captura de las pulsaciones en el teclado. Estas herramientas almacenan las pulsaciones en un archivo de texto para su análisis posterior. Algunos keyloggers son capaces de registrar todo lo que se copia al portapapeles, las llamadas, la ubicación y hasta pueden activar el micrófono y la cámara para grabar.

Aunque los keyloggers se utilizan legítimamente para monitorear el uso de las computadoras en entornos personales y profesionales, algunos de sus usos caen en una zona éticamente ambigua. Por otro lado, también se emplean para actividades delictivas. Generalmente, se usan sin el consentimiento pleno del usuario, asumiendo que este debe actuar como si nada anormal estuviera sucediendo.

Tipos de keyloggers

Keyloggers de software: son programas que se instalan en el disco duro del dispositivo. Aquí hay algunos tipos comunes:

1. Keyloggers de API: capturan las señales enviadas desde cada tecla presionada hasta el programa en uso. Las interfaces de programación de aplicaciones (API) facilitan la comunicación entre desarrolladores de software y fabricantes de hardware.

Estos keyloggers interceptan las API de teclado y registran cada tecla presionada en un archivo del sistema.

2. Keyloggers de formularios: monitorean el texto introducido en formularios web y lo registran localmente antes de ser enviado al servidor.

3. Keyloggers de kernel: Operan en el núcleo del sistema operativo para adquirir permisos de administrador, lo que les permite acceder a cualquier dato introducido en el sistema sin restricciones. Keyloggers de hardware: Los keyloggers de hardware son dispositivos físicos que pueden estar incorporados en tu equipo o conectarse a él. Algunos pueden capturar tus pulsaciones de teclas incluso sin estar directamente conectados a tu dispositivo.

Aquí tienes un resumen de los keyloggers más comunes contra los que deberías protegerte:

1. Keyloggers de hardware de teclado: Se colocan entre el cable de tu teclado y el ordenador o se integran en el propio teclado. Son la manera más directa de registrar lo que escribes.

2. Keyloggers con cámara oculta: Suelen encontrarse en lugares públicos como bibliotecas y capturan visualmente las teclas que pulsas.

3. Keyloggers en memorias USB: Actúan como un caballo de Troya, instalando un software malicioso que registra las pulsaciones cuando se conectan a tu equipo.

Utilización de keyloggers

1. Nivel de consentimiento:

- ¿Se emplea mediante un consentimiento explícito y directo?

- Mediante permisos ambiguos en los términos de servicio.

- ¿Sin ninguna autorización?

2. Propósitos del keylogger: ¿Se utiliza para sustraer datos de usuarios y perpetrar delitos como el robo de identidad o el acoso?

3. Propiedad del dispositivo supervisado: ¿Es empleado por el dueño del dispositivo o el fabricante para monitorear su uso?

4. Legislación local sobre keyloggers: ¿Se utiliza de acuerdo con las intenciones y el consentimiento estipulados por la ley aplicable?

Usos consensuados y legales de keyloggers. La implementación legal de keyloggers requiere que la persona o entidad que los instale cumpla con las siguientes condiciones:

- No utilizar los datos recopilados para actividades ilícitas.

- Ser el dueño del dispositivo, el fabricante o el tutor legal de un usuario menor de edad.

- Operar conforme a la legislación vigente.

- La ausencia de consentimiento en esta lista no implica que los keyloggers puedan usarse sin él, excepto si la ley local no lo requiere.

Sin embargo, esto es éticamente discutible si las personas monitoreadas no están al tanto de la vigilancia.

Cuando se cuenta con consentimiento, el uso de keyloggers debe indicarse claramente en los términos de servicio o en el contrato. Esto aplica a situaciones como aceptar términos para usar una red Wi-Fi pública o al firmar un contrato laboral.

A continuación, muestro algunos ejemplos de usos legítimos y comunes de keyloggers:

- Resolución de problemas informáticos: para recopilar datos sobre problemas de los usuarios y resolverlos de forma apropiada.

- Desarrollo de productos informáticos: para recopilar comentarios de usuarios y mejorar los productos.

- Supervisión de servidores empresariales: para vigilar actividad no autorizada de usuarios en servidores web.

- Vigilancia de empleados: para supervisar el uso seguro de los bienes de la empresa durante el horario laboral.

Cómo detectar infecciones de keyloggers.

En este punto, seguro te estás preguntando: "¿Cómo puedo saber si tengo un keylogger? En especial, dado que luchar contra uno es todo un desafío. Si terminas con un keylogger de software o hardware no deseado en tu dispositivo, no te será fácil descubrirlo.

Los keyloggers pueden ser difíciles de hallar sin la ayuda de un software. El malware y varias aplicaciones posiblemente no deseadas (PUA) pueden consumir muchos de los recursos de tu sistema.

La energía, el tráfico de datos y el uso del procesador pueden dispararse y despertar la sospecha de una infección. Sin embargo, los keyloggers no siempre causan problemas informáticos notorios, como procesos lentos o errores.

Puede ser difícil detectar y eliminar keyloggers de software, incluso con un programa antivirus. El spyware es muy bueno ocultándose. Suele aparecer como un archivo normal o tráfico, y hasta podría volver a instalarse.

El malware de keylogger puede residir en el sistema operativo del equipo, en el nivel de API del teclado, en la memoria o bien oculto en el propio nivel del kernel.

Quizá sea imposible detectar keyloggers de hardware sin una inspección física. Es muy probable que tu software de seguridad no pueda detectar una herramienta de este tipo. Sin embargo, si el fabricante del dispositivo tiene un keylogger de hardware incorporado, es posible que necesites un dispositivo nuevo para deshacerte de él.

CiberSeguridad: ROBOCALLING

Llamadas automáticas pregrabadas. (Octubre de 2024)

"Te llaman, descuelgas y no hay respuesta".

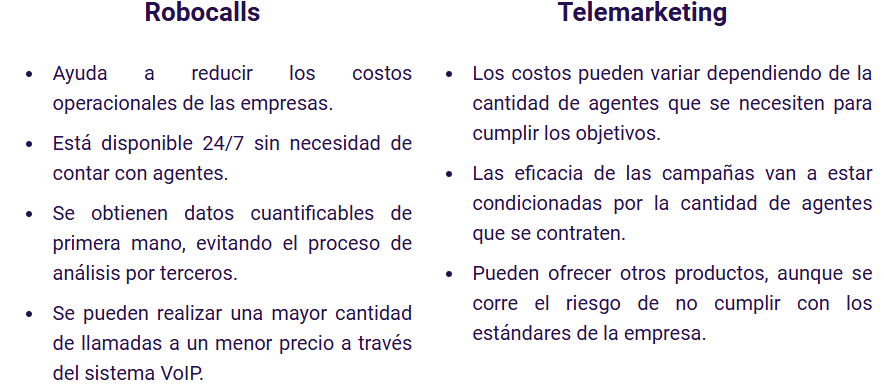

El robocalling es una técnica avanzada que utiliza sistemas de marcación automática para llevar a cabo llamadas. Su aplicación abarca desde la publicidad telefónica hasta diversas modalidades de fraude. Un software especializado gestiona una lista de números telefónicos y procede a realizar las llamadas de manera automatizada. Por esta razón, al atender una llamada generada mediante esta técnica, no importa lo que diga; no habrá un interlocutor disponible al otro lado de la línea para interactuar. En ocasiones, la llamada puede finalizar abruptamente al descolgar, o, tras unos segundos, es posible que se te conecte con un operador humano o que escuches una grabación pregrabada.

Las llamadas automatizadas no son un fenómeno reciente; han estado en uso durante varias décadas. En la década de 1990, su principal objetivo era verificar la actividad de ciertos números telefónicos, pero en la actualidad, su aplicación se ha diversificado en múltiples direcciones.

¿Cómo funcionan los robocalls?

Una plataforma de tecnología de robocalls está diseñada para automatizar el proceso de marcación telefónica, eliminando la necesidad de intervención humana en la selección de dígitos. Esto significa que la plataforma web lleva a cabo la marcación de números telefónicos de manera automatizada. En este contexto, integra hardware y software, diseñado específicamente para automatizar el proceso de realización de llamadas, eliminando la necesidad de que un individuo marque manualmente los números.

Este tipo de robocalls se utiliza comúnmente en comunicaciones basadas en Voz sobre Protocolo de Internet (VoIP)¹, dado que sus características ofrecen flexibilidad, escalabilidad y una reducción de costos para diversas organizaciones.

¿Son legales?

Las Tecnologías de la Información y la Comunicación (TIC) están en un proceso de constante evolución. La conmutación y el transporte de datos y voz se están volviendo progresivamente más accesibles y fáciles de implementar. La convergencia de la informática y las telecomunicaciones permite un enfoque integrado para la finalización de llamadas, el cual, cuando se utiliza de manera ética, puede proporcionar significativos beneficios a la sociedad.

No obstante, es importante señalar que estos y otros elementos de la tecnología de las llamadas automáticas están siendo aprovechados por individuos con intenciones poco éticas e ilegales. Existen aplicaciones diseñadas para asistir a los consumidores en la identificación de software de llamadas automáticas y ofrecer orientación para gestionar potenciales llamadas no deseadas.

Algunas llamadas automáticas son completamente legales y éticas, lo que indica que se ajustan a las normativas y regulaciones pertinentes. Por otro lado, un robocall ilegal se lleva a cabo de manera poco ética y engañosa, frecuentemente mediante la suplantación de números, donde el número de teléfono del emisor es alterado electrónicamente, creando la apariencia de que proviene de un número distinto al de la persona de origen real.

Aunque las plataformas de llamadas automáticas pueden ser ubicadas en diversos entornos, su implementación requiere la interconexión con redes públicas de telecomunicaciones. Esto es fundamental para que el software de robollamadas logre contactar a su destinatario, que puede ser un usuario final utilizando un dispositivo humano, ya sea un teléfono fijo o un teléfono inteligente en redes móviles.

La legalización de una plataforma está condicionada a la previa configuración de un número telefónico empresarial como remitente, lo cual requiere la introducción de un código de verificación.

Existen situaciones en las que se manipula la conversación con el fin de coaccionar a la víctima a pronunciar palabras clave (como "sí", "no", "acepto", "mi nombre es tal"). Estas expresiones son posteriormente utilizadas para la contratación de servicios de manera telefónica o para llevar a cabo el vishing², una modalidad de fraude que se beneficia de tecnologías avanzadas capaces de clonar la voz de cualquier individuo con notable precisión.

¿Cómo evitar el robocalling?

- No atienda llamadas provenientes de números desconocidos.

- En caso de que accidentalmente responda a una de estas llamadas, cuelgue de inmediato. (Es importante señalar que puede ser difícil identificar de inmediato si una llamada es un intento de suplantación de identidad. Tenga en cuenta que, aunque la pantalla identificadora de llamadas muestre un número "local", este no necesariamente corresponde a un número de la localidad).

- Si recibe una llamada y el interlocutor, o una grabación, le solicita presionar un botón para no recibir más llamadas, cuelgue inmediatamente. Este es un método común utilizado por los estafadores para identificar a posibles víctimas.

- Evite responder preguntas, especialmente aquellas que pueden ser respondidas con un simple "sí".

- Al recibir una llamada inesperada o que le parezca sospechosa, no comparta información personal, como números de cuentas, números de seguro social, apellidos de soltera de su madre, contraseñas u otra información de identificación.

- Si alguien se presenta como representante de una empresa o agencia gubernamental, cuelgue y llame al número que aparece en su cuenta, en la guía telefónica o en el sitio web oficial de dicha entidad para verificar la autenticidad de la solicitud. En situaciones normales, debería recibir una factura por correo antes de recibir una llamada relacionada con cobros.

- Si se le presiona para proporcionar información de inmediato, actúe con precaución.

- Si tiene un buzón de voz con su proveedor de telefonía, asegúrese de establecer una contraseña de acceso. De no hacerlo, un estafador podría suplantar su número y acceder a su buzón de voz, ya que algunos servicios permiten el acceso automático al número del propietario de la cuenta.

- Considere comunicarse con su proveedor de telefonía para averiguar sobre dispositivos de bloqueo de llamadas o aplicaciones que se pueden descargar en su teléfono móvil para filtrar las llamadas no deseadas.

- Si ya utiliza tecnología de bloqueo de llamadas, es recomendable proporcionar a su proveedor los números que generan llamadas no deseadas, con el fin de que le ayuden a usted y a otros consumidores a bloquear dichas comunicaciones.

- Para evitar llamadas de telemercadeo, inscriba su número en la lista nacional de No Llamar. Los telemarketers legítimos consultan esta lista para evitar realizar llamadas a los números que en ella figuran, tanto de líneas fijas como móviles. Asimismo, desactive la ubicación, la cámara y el micrófono cuando no sean necesarios. 1. Xataka 2 Incibe

CiberSeguridad. Hackers: Historia y otros aspectos. (noviembre de 2024)

Los hackers son a menudo representados como personas enigmáticas, frecuentemente con capuchas, que trabajan intensamente en ambientes oscuros y rodeados de varias pantallas. Esta imagen ha sido popularizada por los medios de comunicación, incluyendo noticias y películas, donde el término "hacker" suele tener connotaciones negativas.

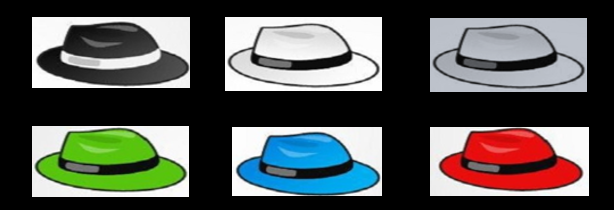

Como resultado de esta percepción, se ha hecho necesario clasificar a los hackers en diversas categorías, lo que ha llevado a la distinción entre hackers de sombrero negro, blanco, gris, verde, azul y rojo. Las diferencias clave entre estos tres grupos radican en sus intenciones y actividades.

Historia y evolución

El desarrollo de tecnologías como Arpanet, que evolucionó accidentalmente en lo que ahora conocemos como Internet, proporcionó un nuevo terreno prolífico para estos exploradores digitales, que empezaron a utilizar la palabra hacker como una felicitación o protocolo basado en un diálogo entre estudiantes (peer instruction).

Los primeros hackers eran personas muy curiosas que querían entender cómo funcionaban los sistemas y mejorarlos. Esta época se caracterizó por un gran deseo de compartir lo que sabían y de cuestionar las normas establecidas. Un grupo importante de este tiempo fue el Homebrew Computer Club, (establecido en Silicon Valley en 1975). En 1970 surgieron un grupo de hackers llamados Phreakers, especializados en comunicaciones, bajo el liderazgo de John Draper, donde estaban personas famosas como Steve Jobs y Steve Wozniak, (fundadores de Apple).

La figura del hacker se identificaba más con la de un innovador que con la de un criminal. Aunque existieron excepciones que cruzaron la línea, la mayoría de estos individuos buscaba el conocimiento por encima de todo. La ética hacker promovía principios como el acceso libre a la información y la desconfianza hacia las autoridades. Este código no escrito se convirtió en una ley moral que guiaría a generaciones futuras.

En 1976, Bill Gates escribió una carta crítica hacia el Homebrew Computer Club, acusando a sus miembros de robo de tecnología. A pesar de la polémica, el club continuó siendo un epicentro de innovación hasta su cierre en 1986, dejando un legado notable, con empresas como Apple emergiendo de entre sus miembros, quienes fueron fundamentales en el desarrollo del sector tecnológico actual.

La percepción de los hackers informáticos cambió en los años 80. Originalmente, el término "hacker" se aplicaba a quienes, por curiosidad o aprendizaje, hacían ingeniería inversa y mejoraban sistemas. Sin embargo, comenzó a asociarse con aquellos que explotaban vulnerabilidades informáticas para beneficio propio o para crear desorden, dando origen al estereotipo del "hacker" en la cultura popular actual.

Durante este período, se hicieron notar grupos de hackers como 414, LOD y MOD. La competencia y rivalidad entre ellos culminaron en la primera "guerra de hackers".

Asimismo, este tiempo fue testigo del surgimiento de figuras prominentes como Kevin Poulsen, conocido en el ámbito como Dark Dante. Su destreza en la manipulación de líneas telefónicas y sistemas de telecomunicaciones alcanzó un estatus legendario. No obstante, su arresto y posterior condena subrayaron que las autoridades estaban comenzando a abordar con seriedad estas nuevas formas de criminalidad cibernética.

Sin embargo, el acontecimiento que más impactó a la comunidad fue la creación y difusión del primer gusano informático, denominado Morris, desarrollado por Robert Tappan Morris, este gusano logró infectar miles de computadoras, evidenciando la magnitud de la destrucción que el hacking ilícito podía ocasionar.

Los años 90 fueron el escenario de una revolución digital que transformó la informática en un fenómeno universal. Gigantes como Microsoft democratizaron el acceso a la tecnología, convirtiendo las computadoras en compañeros cotidianos en cada hogar, y, a su vez, abrieron un vasto terreno de juego para los hackers. En este contexto, la figura del hacker experimentó una metamorfosis radical: de ser una contracultura de genios solitarios, pasó a ser vista como un potencial enemigo de la seguridad cibernética.

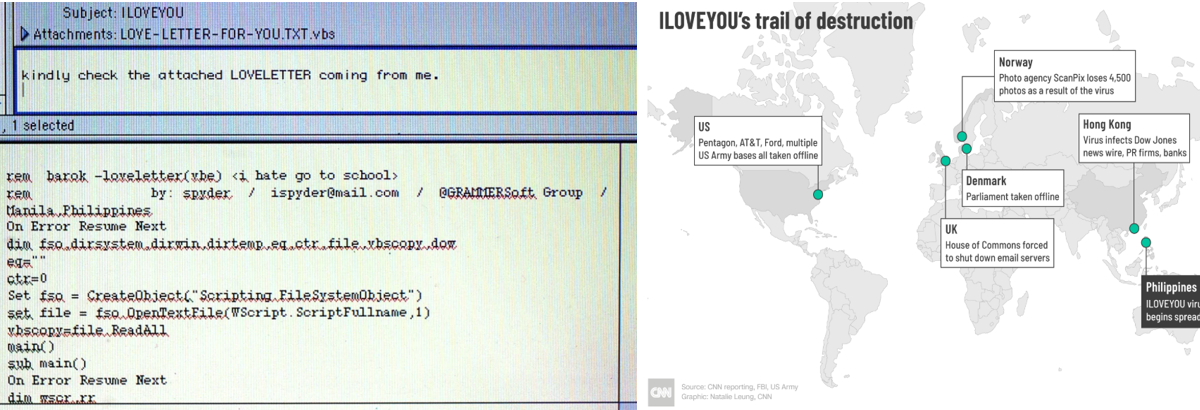

En mayo de 2000, un evento significativo impactó en la moralidad pública. El virus Iloveyou se propagó a través del correo electrónico y afectó a más de diez millones de sistemas operativos Windows. Este incidente marcó el inicio de una serie de ataques cibernéticos durante la década siguiente, donde los hackers se dirigieron a grandes corporaciones como Microsoft y Amazon, lo que intensificó las preocupaciones sobre la ciberseguridad.

Los ataques no solo se limitaron a empresas privadas; también se registraron infiltraciones en redes gubernamentales y militares. Además, surgieron amenazas que impactaban directamente a los consumidores. En 2005, se produjo el mayor robo de identidad en la historia de Internet, comprometiendo datos de tarjetas de crédito de 40 millones de usuarios de MasterCard.

En la actualidad, la comunidad de hackers ha alcanzado niveles de sofisticación y complejidad sin precedentes. Grupos organizados, como Anonymous, han emergido como fuerzas disruptivas, mientras que la inteligencia artificial (IA) se posiciona como un actor clave en este escenario. Los hackers no solo se dedican a la evolución de los sistemas informáticos o a la exploración de sus vulnerabilidades; también se unen en coaliciones audaces para perseguir metas compartidas.

Este fenómeno ha suscitado un intenso debate: ¿son héroes que desafían el statu quo o villanos que amenazan nuestra seguridad?. Sea cual sea la respuesta, su influencia es innegable. Las amenazas cibernéticas que enfrentamos hoy son un mundo aparte de las que existían en los albores de la informática. En un ecosistema repleto de dispositivos interconectados y con un acceso constante a la red, la necesidad de protegerse ha impulsado la adopción de herramientas de seguridad esenciales, como VPNs, gestores de contraseñas y soluciones antimalware.

El color como medio de distinción

Mirando hacia el futuro, tanto los ataques como las defensas de ciberseguridad estarán íntimamente entrelazados con la inteligencia artificial. En un entorno que evoluciona a la velocidad de la luz, es crucial que mantengas tu sistema operativo al día, porque en este juego de ingenio y estrategia, cada actualización puede ser la clave para sobrevivir.

- Los hackers de sombrero negro son aquellos que utilizan sus habilidades para realizar actividades ilegales, como el robo de datos o la infiltración en sistemas sin autorización.

Muchos de ellos trabajan para organizaciones delictivas altamente sofisticadas que, en ciertos aspectos, presentan similitudes con una empresa legítima. Algunas de estas entidades proporcionan herramientas de colaboración a sus empleados y mantienen vínculos contractuales con sus clientes. Los kits de malware de sombrero negro que se comercializan en la web oscura a menudo incluyen garantías y números de atención al cliente.

Ejemplos de ello serían "El Joker y los "Black Hats" presentan similitudes notables en sus operaciones. Ambos se dedican a actividades ilícitas con el objetivo de obtener beneficios económicos, ya sea por el desafío que representan o por mero entretenimiento. Su enfoque consiste en identificar computadoras vulnerables en Internet, explotarlas y aprovechar cualquier ventaja que puedan obtener. Los Black Hats emplean técnicas de infiltración en sistemas, similar a los White Hats; sin embargo, su enfoque no se centra en la defensa, sino en optimizar sus capacidades ofensivas a través de prácticas tales como:

- Instalación de puertas traseras

- Mantenimiento del acceso a sistemas comprometidos.

- Escalación de privilegios.

- Descarga de datos privados, sensibles o intelectuales.

- Instalación de malware, como ransomware.

- Creación de correos electrónicos y enlaces de phishing.

Entre los ejemplos más notorios de hackers de sombrero negro se encuentran: Julian Assange, alias Mendax (Creador de Wikileaks), o Kevin Poulsen (Dante oscuro).

- En contraste, los hackers de sombrero blanco, también conocidos como hackers éticos, emplean sus conocimientos para mejorar la seguridad de los sistemas, trabajando con organizaciones para identificar y corregir vulnerabilidades.

Generalmente, trabajan para organizaciones y ocupan puestos como ingeniero de ciberseguridad, evaluador de penetración, analista de seguridad, y director de seguridad de la información (CISO), entre otros. Las tareas que realizan incluyen:

- Escaneo de redes para identificar debilidades.

- Configuración de sistemas de detección de intrusiones (IDS).

- Realización de pruebas de penetración de manera ética para descubrir y reportar vulnerabilidades.

- Programación de honeypots, que son trampas diseñadas para atraer a los atacantes.

- Monitoreo de la actividad de la red para detectar comportamientos sospechosos.

Algunos hackers éticos reconocidos son Jeff Moss, fundador de DEF CON, o Tsutomu Shimomura, conocido por capturar a Kevin Mitnick.

- Los hackers de sombrero gris, aunque no son criminales como los de sombrero negro, operan en una zona peligrosa. No tienen la autorización ni el conocimiento de los propietarios de los sistemas que atacan. Esto es crítico: cuando estos hackers descubren vulnerabilidades, como las del "día cero", no siempre actúan con buenas intenciones. A menudo, exigen un pago por la información que han encontrado, lo que puede poner en riesgo la seguridad de tus sistemas.

Los grises, representan un punto intermedio entre los hackers de sombrero blanco y los de sombrero negro. A diferencia de los hackers blancos, no solicitan permiso para acceder a sistemas, pero tampoco llevan a cabo actividades ilegales como los negros.

Los sombreros grises tienen una historia bastante polémica, lo que complica su clasificación, especialmente si su ética se desvía o sus acciones se asemejan más a las de un sombrero negro que a las de un sombrero blanco. Algunos incluso han acabado en prisión por sus actos.

Sin embargo, algunos se convierten en héroes populares y adversarios de gobiernos y grandes corporaciones.

Ejemplos famosos de hacker de sombrero gris como Khalil Shreateh, que pirateó Facebook para solucionar una vulnerabilidad que le permitía publicar en las páginas de otros usuarios sin su permiso o HD Moore (creador de Metasploit).

- Los hackers de sombrero verde, aunque novatos en la industria, están dispuestos a aprender y aspiran a convertirse en expertos. A pesar de no poseer las habilidades completas de un actor de amenazas, pueden causar daños significativos. Convertirse en uno implica autodidactismo, cursos en línea, integración en comunidades de hacking y práctica en plataformas de hacking ético. Es crucial que los Hackers de Sombrero Verde obtengan permiso antes de intentar hackear o probar la seguridad de sistemas. Involucrarse en hacking sin autorización puede resultar en consecuencias legales, sin importar la intención.

Características clave del Hacker de Sombrero Verde:

- Falta de experiencia: Son principiantes con habilidades limitadas, que aprenden y desarrollan sus técnicas principalmente a través de recursos en línea.

- Curiosidad y deseo de aprender: Motivados por la curiosidad, buscan adquirir conocimientos en ciberseguridad y explorar técnicas y vulnerabilidades.

- Intenciones no maliciosas: A diferencia de los hackers malintencionados, no buscan dañar o robar, sino comprender las técnicas de hackeo.

- Comprensión limitada de lo legal y ético: Pueden no estar completamente al tanto de las implicaciones legales y éticas de sus acciones.

- En cuanto al hacker azul, su principal objetivo es proteger y fortalecer los sistemas informáticos. Emplean técnicas de prueba que son similares a las utilizadas por los hackers maliciosos, pero siempre dentro de un marco legal y ético.

Su labor consiste en identificar vulnerabilidades y ofrecer soluciones para mejorar la seguridad de los sistemas. Estos expertos son esenciales para mantener la integridad y la confianza en la infraestructura tecnológica de empresas e instituciones. Entre sus contribuciones destacan:

- Se especializan en la defensa cibernética.

- Aunque comparten principios éticos y legales con los hackers de sombrero blanco, su enfoque se centra en la prevención de ataques.

- Emplean su experiencia para salvaguardar los sistemas frente a las tácticas utilizadas por los hackers, llevando a cabo una defensa proactiva.

- Realizan labores de simulación de escenarios de ataque, la identificación de vulnerabilidades, así como la elaboración de informes y recomendaciones.

- Los hackers rojos, son fundamentales en la defensa de los sistemas de inteligencia artificial frente a explotaciones y ataques. Estos equipos adoptan la mentalidad de un adversario para identificar y corregir vulnerabilidades en la tecnología.

En un entorno donde las grandes empresas tecnológicas compiten por lanzar herramientas de IA generativa, los equipos internos de IA asumen la responsabilidad de asegurar que los modelos sean seguros para el público. En resumen, se trata de una élite de expertos en seguridad informática que examinan las tecnologías desde todos los ángulos posibles, detectando errores, vulnerabilidades y peligros que podrían amenazar a cualquier empresa, así como la privacidad y seguridad de los usuarios.

Los equipos de gigantes como Meta o Google están formados por profesionales altamente especializados que persiguen incansablemente vulnerabilidades en sistemas de inteligencia artificial y software. Los hackers de sombrero rojo adoptan un enfoque proactivo, no solo buscando fallos de seguridad para corregir, sino también lanzando contraataques dirigidos a los agresores. Utilizan tácticas similares a las de los hackers de sombrero negro, pero con un claro propósito defensivo y ofensivo. Están orientados a la acción y tienen un mandato firme para proteger activamente a una organización de amenazas específicas, incluso si eso implica tomar la iniciativa.

Su compromiso con la vigilancia y la respuesta rápida a las amenazas es inquebrantable, utilizando estrategias que pueden incluir represalias directas contra los atacantes. Entre sus habilidades se encuentran:

- Tácticas ofensivas y defensivas.

- Herramientas de análisis y penetración (escáneres de vulnerabilidad, herramientas de penetración, sniffers de red. -Simulaciones de ataque (red teaming),

- Técnicas de ingeniería social,

- software de monitoreo y contramedidas

- Automatización y Machine learning.

Códigos, lenguaje y comunicación

Los piratas informáticos y los especialistas en ciberseguridad utilizan diferentes tipos de código, cada uno con una función específica. El hacking se refiere al proceso de descomponer el código de un programa o aplicación. Existen tres métodos principales para hacerlo: hacking web, exploits e ingeniería inversa. Dado que la mayoría de la tecnología utilizada por los usuarios depende de la World Wide Web, es esencial que los hackers que deseen intervenir en sitios o aplicaciones web comprendan los lenguajes que alimentan Internet.

Los cuatro lenguajes más comunes son HTML, PHP, JavaScript y SQL.

- HTML es un lenguaje sencillo que se utiliza para desarrollar páginas web accesibles a través de navegadores.

- JavaScript, por otro lado, es más complejo y se utiliza para crear interfaces de usuario y sitios web dinámicos.

- PHP es un lenguaje orientado a servidores dinámicos, crucial para gestionar sitios y bases de datos. Es uno de los lenguajes más importantes en el hacking, ya que el control sobre un servidor es vital para intervenir en un sitio.

- SQL es el lenguaje de programación utilizado para almacenar y gestionar datos sensibles, como credenciales de usuario y contraseñas. Muchos piratas informáticos acceden a bases de datos SQL con el fin de vender información en foros de la deep web.

Además del hacking web, los exploits son otro método común en el hacking. Los exploits son software que aprovecha vulnerabilidades para tomar control del sistema.

Python es la herramienta principal utilizada por investigadores de seguridad y ciberdelincuentes para desarrollar estos programas.

Ruby, aunque es un lenguaje de programación más complejo, también es útil para explotar vulnerabilidades.

Finalmente, la ingeniería inversa es un proceso que implica analizar el código binario de un programa para rastrear su código fuente original. Este proceso requiere convertir un código de alto nivel a uno de bajo nivel, sin modificar el software original. Para realizar esta técnica, se necesita un profundo conocimiento de lenguajes como C, C++ y Java.

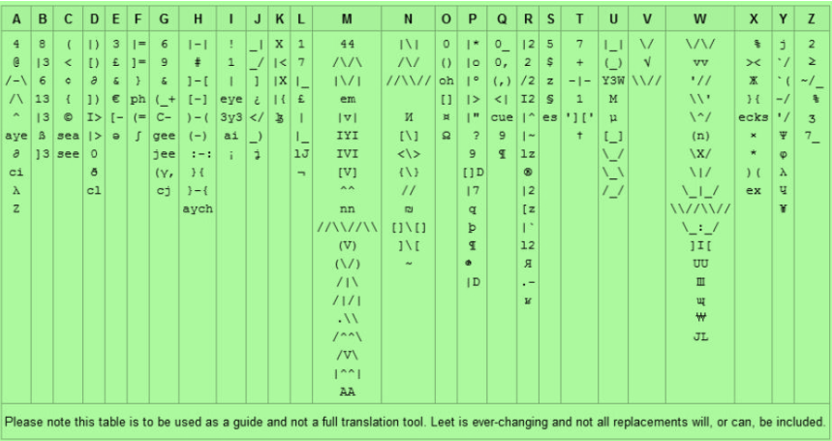

En cuanto al lenguaje y los hackers han creado un tipo de lenguaje especial llamado "Leet Speak" o "1337 5p34k". Este lenguaje se basa en sustituir letras por números o símbolos que se parecen a las letras que reemplazan. Por ejemplo, la letra ‘e’ se puede escribir como ‘3’, ‘a’ como ‘4’, ‘o’ como ‘0’, e ‘i’ como ‘1’.

Además, los hackers usan ciertas palabras y frases que utilizan en su comunicación.

Algunas de estas palabras son:

- Phishing, que significa engañar a las personas para que den su información personal.

- Botnet, que se refiere a un grupo de computadoras infectadas que un hacker controla.

- Cracking, que es cuando alguien rompe la seguridad de un programa.

También utilizan muchas abreviaturas o acrónimos, como DDoS (que significa un ataque que hace que un servicio deje de funcionar) y DoX (que es cuando alguien publica información personal de otra persona sin su permiso).

¿Cómo entender el lenguaje hackeriano?

Existen varias herramientas y sitios web que pueden ayudarnos a traducir el Leet Speak al inglés o a otros idiomas. Pero lo más importante es estar informados y educados sobre los riesgos de seguridad en línea. En resumen, el lenguaje de los hackers es una forma única de comunicarse que refleja su cultura. Para entenderlo, es clave conocer los símbolos y las reglas que utilizan.

La transformación de caracteres al estilo hacker es un ejercicio creativo y técnico. El enfoque principal radica en la utilización de números y símbolos que imitan las letras del alfabeto convencional. Por ejemplo, la letra A puede representarse como un 4 o un @, la E puede ser sustituida por un 3, la I puede transformarse en un 1 o en un !, y la O puede ser representada como un 0 o un (). Adicionalmente, es factible desarrollar variaciones más elaboradas, como el uso de |3 para simbolizar la letra B.

Algunos ejemplos serían:

- Hacker -> H4ck3r

- Leet -> 1337

- Password -> p455w0rd

Fuentes consultadas: RedZone, IBM, Keep coding, Karpesky, CheckPoint

Tabla Leet Speak (fuente: Wikipedia)

CiberSeguridad

2024: Ataques cibernéticos más frecuentes. (diciembre de 2024)

Según expone Infobae, el 90% de las organizaciones ha enfrentado al menos una amenaza cibernética en 2024. Cada entidad se ve sometida a un promedio de 1,876 intentos de intrusión cada semana, lo que representa un incremento del 75% en comparación con el mismo periodo de 2023. Estas estadísticas sugieren que, para el año 2025, los costos relacionados podrían ascender a 10.5 billones de dólares.

1. Ataques de ingeniería social

La ingeniería social se define como un proceso de manipulación que induce a un individuo a comprometer su seguridad en línea, facilitando la divulgación de información confidencial. Los más constantes son:

- Abuso informático (phishing)

Es una táctica maliciosa que se basa en manipular la confianza del individuo en marcas, instituciones o personas. Un claro ejemplo es el correo electrónico fraudulento que simula provenir de su banco, instándole a hacer clic en un enlace engañoso que lo dirige a una página web fraudulentamente diseñada para imitar la de su entidad financiera. Allí, se le solicita que ingrese información sensible de su tarjeta de crédito, bajo pretextos falsos.

Cuando estos ataques se realizan a través de mensajes de texto, se clasifican como smishing; si emplean mensajes de voz, se conocen como vishing. Por otro lado, los ataques que son específicamente dirigidos a una persona o empresa concreta adoptan el término spear phishing.

- Cebo (Baiting)

La técnica de cebo implica ofrecer un producto, servicio o software gratuito durante un período limitado, con el objetivo malicioso de instalar malware en el ordenador de la víctima o sustraer información personal. Un método comúnmente utilizado es dejar un pendrive infectado en lugares estratégicos, que los incautos insertan en sus dispositivos, activando así el ataque.

- Pretexto (pretexting)

El pretexting es un enfoque en el cual el delincuente elabora una narrativa basada en falsedades, destinada a engañar a su víctima y extraer datos sensibles. El atacante induce a su objetivo a creer que tiene una necesidad urgente de información específica para llevar a cabo una tarea crucial. Un ejemplo representativo de esta táctica es cuando el criminal se hace pasar por un técnico del servicio informático de una empresa, solicitando a un empleado sus credenciales con el propósito de "verificar" la seguridad del sistema.

- Quid pro quo

Es una estrategia en la que un ciberdelincuente ofrece un servicio o producto a cambio de información confidencial. Un ejemplo común de esto es cuando un atacante se hace pasar por un proveedor de Internet, promoviendo una mejora en la velocidad de transmisión de datos. Para llevar a cabo esta táctica, el delincuente requiere acceso a la red personal o profesional de la víctima.

- Software del miedo (scareware): Se basa en la manipulación del miedo.

El atacante presenta alertas falsas de virus con el fin de que la víctima descargue software malicioso. Esto puede manifestarse en forma de ventanas emergentes que advierten sobre la presencia de un virus y que instan a la víctima a descargar un antivirus. Sin embargo, dicho software es en realidad malicioso y tiene como objetivo robar o cifrar información personal.

- Ataque del abrevadero (Watering hole)

Se centran en engañar a grupos de personas que frecuentan una página web específica relacionada con servicios o productos. El concepto toma su nombre de la estrategia utilizada por depredadores que esperan en lugares donde sus presas suelen acudir para beber, lo que ilustra cómo los atacantes esperan a que sus víctimas visiten sitios comprometidos para lanzar el ataque.

- Ciberataque (pharming)

Es una estafa mediante la cual un atacante redirige a los usuarios de un sitio web legítimo a un sitio falso para robar sus nombres de usuario, contraseñas y otra información de índole confidencial, tales como preguntas de seguridad. Esta forma de ataque secuestra la configuración del navegador del usuario o ejecuta programa malware en segundo plano, con el objetivo de robar tu identidad.

- Atrapado (Tabnabbing/tabnabbing reverso)

Son ataques que explotan sitios web estáticos; el ataque afecta directamente al navegador, ya que el atacante toma el control de una pestaña recién abierta y secuestra la pestaña original desde donde se abrió. Estas nuevas pestañas reemplazan o modifican la pestaña original y redirigen al usuario a sitios fraudulentos para que los estafadores puedan robar datos de inicio de sesión u otra información crucial.

- Hackeo de correo electrónico (spoofing)

Se refiere al acceso no autorizado que un atacante obtiene a cuentas de correo electrónico. Los ciberdelincuentes utilizan diversas técnicas para infiltrarse en estas cuentas, por lo que es útil revisar algunas de estas tácticas.

- Compromiso de correos electrónicos comerciales (BEC)

Corresponde a una táctica de ingeniería social que permite a los atacantes acceder a cuentas de correos electrónicos empresariales. El objetivo es suplantar la identidad de empleados de alto nivel para llevar a cabo estafas dirigidas a socios, empleados y clientes. Los ataques BEC son especialmente problemáticos para las empresas que realizan transferencias electrónicas y que tienen clientes en otros países.

- Correos spam (basura)

Los ataques de spam se producen cuando ciberdelincuentes envían una gran cantidad de correos electrónicos a sus víctimas. Estos mensajes pueden ser generados por personas reales o por botnets, que son redes de computadoras infectadas con malware y controladas por un atacante. El objetivo de estos ataques es engañar a los usuarios para que descarguen malware o revelen información sensible.

2. Ransomware y extorsión

El malware es un tipo de software que entra en los dispositivos para robar información privada. Entre ellos, el ransomware es particularmente peligroso, ya que bloquea los dispositivos y solo se puede volver a acceder a ellos si la víctima paga un rescate a los cibercriminales. Un informe de Veeam, publicado en junio de 2024, indica que las víctimas de ataques de ransomware pierden, en promedio, alrededor del 43% de sus datos. Esto significa que, si usted sufre un ataque de ransomware, hay una gran posibilidad de que casi la mitad de sus datos se pierdan para siempre.

La extorsión es un delito donde un cibercriminal obliga a una persona o a una organización a pagar dinero, ya sea bloqueando sus dispositivos o amenazando con revelar su información personal. En este contexto, los cibercriminales piden un rescate para devolver acceso a los archivos. Aunque el ransomware y la extorsión pueden parecer similares, hay una diferencia importante. La extorsión abarca una variedad de delitos cibernéticos, mientras que el ransomware es solo un tipo específico de malware. A menudo, los cibercriminales que cometen extorsiones utilizan el ransomware como una herramienta para obtener dinero o información privada.

- Crypto ransomware

Es un tipo de malware diseñado para cifrar los archivos de la víctima, lo que los hace inaccesibles hasta que se pague un rescate. Ejemplos notorios de este malware, como CryptoLocker y WannaCry, han causado un daño significativo en años pasados y siguen siendo amenazas relevantes en 2024.

Cuando un dispositivo se infecta con crypto ransomware, el malware activa un proceso de cifrado utilizando algoritmos de alta seguridad, como el AES (Advanced Encryption Standard) o RSA (Rivest-Shamir-Adleman). Estos algoritmos convierten los archivos en un formato que no se puede leer, y solo se pueden restaurar mediante una clave de descifrado específica. Una vez que se completa el cifrado, el malware genera una nota de rescate que solicita un pago, normalmente en criptomonedas como Bitcoin o Monero, debido a la dificultad de rastrear estas transacciones.

Dentro de las diversas modalidades de ransomware, el crypto ransomware se considera particularmente peligroso debido al robusto nivel de encriptación que utiliza, lo que complica enormemente la recuperación de los archivos sin la clave adecuada.

- Ransomware Locker

A diferencia del crypto ransomware, el locker ransomware no cifra archivos individuales, sino que bloquea completamente el acceso a la computadora o sistema. Esto es especialmente devastador para empresas cuyos sistemas centrales se ven comprometidos. Aunque no afecta los archivos directamente, sin acceso a los sistemas, la operación de cualquier empresa puede detenerse por completo. Ejemplos recientes incluyen el WinLocker, que ha tenido un repunte en 2024.

El locker ransomware bloquea la pantalla o el acceso a la interfaz de usuario del dispositivo infectado. Al iniciar el sistema, en lugar de acceder al escritorio o la interfaz habitual, la víctima se enfrenta a un mensaje de rescate que solicita un pago para recuperar el acceso. Este mensaje frecuentemente incluye instrucciones sobre cómo realizar el pago, a menudo en criptomonedas, y puede presentar un temporizador, lo que genera una presión adicional para que la víctima cumpla con el pago dentro de un tiempo determinado.

Dentro de las diferentes categorías de ransomware, el ransomware de tipo locker es menos perjudicial que el ransomware de tipo crypto, ya que no cifra los archivos, aunque continúa siendo altamente disruptivo al bloquear el uso normal del dispositivo.

- Ransomware como servicio (RaaS)

Representa una de las amenazas más alarmantes en la evolución de los ataques de ransomware. Este innovador modelo, que se deriva del concepto de "software como servicio" (SaaS), otorga a los ciberdelincuentes sin experiencia técnica avanzada la capacidad de ejecutar ataques de ransomware de manera sencilla y accesible. En lugar de desarrollar su propio código malicioso, estos delincuentes pueden fácilmente "alquilar" o "comprar" versiones preconfiguradas de ransomware, lo que ha culminado en una proliferación global de ataques de esta naturaleza.

El funcionamiento del RaaS se asemeja al de un negocio en línea. Los creadores de ransomware, que poseen habilidades técnicas excepcionales, desarrollan el malware y lo distribuyen a través de la dark web o foros especializados. Aquellos que utilizan estas plataformas pueden carecer de la experiencia necesaria para crear software malicioso, pero están armados con las herramientas adecuadas para llevar a cabo sus propios ataques. Así, el ransomware como servicio (RaaS) convierte a delincuentes menos experimentados en actores significativos del cibercrimen, permitiéndoles acceder a kits listos para su implementación y orquestar campañas de ataque efectivas.

- Ransomware de exfiltración de datos (doxware)

El doxware añade una nueva capa de presión sobre la víctima. Además de cifrar archivos o bloquear sistemas, los atacantes amenazan con filtrar o hacer públicos datos sensibles si no se paga el rescate. En 2024, este tipo de ataque ha sido usado con mayor frecuencia contra empresas que manejan información crítica, como instituciones financieras y hospitales. Entre los tipos de ransomware, el doxware se destaca por combinar el cifrado con la extorsión pública, aumentando el riesgo y el impacto potencial para las víctimas.

Combina el cifrado de datos típico del ransomware con una amenaza de divulgación pública o venta de los datos robados. En los ataques de doxware, los ciberdelincuentes primero obtienen acceso a la red de una organización, exfiltran (extraen) información confidencial y luego lanzan el ataque de cifrado para bloquear los archivos.

Una vez que los sistemas están bloqueados, los atacantes exigen un rescate, generalmente en criptomonedas, no solo para descifrar los archivos, sino también para evitar la publicación o venta de la información sensible que han robado. Este tipo de extorsión es común en ciertos tipos de ransomware que no solo se limitan a cifrar los datos, sino que también amenazan con divulgar información comprometida. La información robada puede incluir: Datos financieros, datos personales, propiedad intelectual (patentes, estrategias de negocios, información sobre productos o servicios futuros) o datos médicos.

- Ransomware móvil

Este malware se propaga a través de aplicaciones maliciosas, mensajes de texto fraudulentos, correos electrónicos de phishing y enlaces dañinos. Estas amenazas pueden disfrazarse como aplicaciones legítimas o esconderse en descargas aparentemente inofensivas, como archivos adjuntos o actualizaciones de software. Una vez instalado, el ransomware puede realizar diversas acciones destructivas.

Dentro de las características de algunas variantes de malware móvil se encuentra el control remoto del dispositivo, que permite a los atacantes enviar mensajes de texto, acceder a cámaras y espiar conversaciones sin el consentimiento del usuario, comprometiendo su privacidad.

Asimismo, el ransomware puede bloquear la pantalla del dispositivo, impidiendo el acceso a aplicaciones y archivos. Esta situación crea una presión significativa sobre la víctima, ya que suele requerir un pago para desbloquear el dispositivo.

En ataques más sofisticados, el ransomware móvil tiene la capacidad de cifrar datos almacenados, tales como fotos, videos, contactos y documentos, forzando al usuario a pagar un rescate, comúnmente en criptomonedas como Bitcoin o Monero, para recuperar su información. Por último, algunas variantes también tienen la capacidad de exfiltrar datos, permitiendo a los atacantes robar información sensible como credenciales de cuentas y datos financieros. Esta información puede ser utilizada para chantajear a las víctimas o venderla en la dark web, aumentando aún más el riesgo asociado a estas amenazas.

3. Ataques a la cadena de suministro

Los cibercriminales frecuentemente dirigen sus ataques a la cadena de suministro, eligiendo como objetivos a proveedores y distribuidores en lugar de empresas específicas. Utilizan la vulnerabilidad de estos vínculos para infiltrarse y acceder a la red de una organización.

Un caso destacado de este tipo de ataque ocurrió en 2019 y estuvo relacionado con Orión, el software de SolarWinds. En este incidente, los atacantes incorporaron su malware en las actualizaciones del software. Cuando las organizaciones instalaron la actualización, los cibercriminales log raron acceder a miles de sistemas, facilitando el espionaje a otras entidades. Debido a la complejidad y extensión de la mayoría de las cadenas de suministro, identificar las debilidades de seguridad tras un ataque puede ser un desafío significativo para las organizaciones afectadas. Veamos algunos de ellos:

- Compromiso de software o servicios de terceros

Los atacantes pueden comprometer software o servicios de terceros empleados por múltiples organizaciones, lo que les brinda acceso a las redes de todos los usuarios afectados. Un caso paradigmático es el ataque a SolarWinds, en el cual los cibercriminales comprometieron su sistema de actualizaciones de software, permitiéndoles distribuir código malicioso a miles de clientes.

- Explotación de vulnerabilidades en componentes de hardware

Son capaces de explotar vulnerabilidades en componentes de hardware, tales como chips o firmware, para conseguir acceso no autorizado a sistemas específicos. Por ejemplo, en 2018, un informe de Bloomberg (aunque posteriormente refutado) señalaba que espías chinos supuestamente habían introducido diminutos microchips en las placas base de servidores utilizados por empresas tecnológicas de renombre y agencias gubernamentales, comprometiendo así sus datos.

- Dirigirse a terceros vendedores o proveedores.

En ciertas ocasiones, los atacantes pueden dirigir sus esfuerzos contra un vendedor o proveedor externo, aprovechando sus medidas de seguridad más débiles para infiltrarse en la red de una organización mayor. La brecha de Target en 2013 es un claro ejemplo, donde los hackers accedieron a los sistemas de pago de Target a través de un contratista externo de HVAC.

- Manipulación de bibliotecas o repositorios de código abierto

Los atacantes pueden manipular bibliotecas y repositorios de código abierto para inyectar código malicioso en proyectos de software que dependen de ellos. En 2021, se produjo la brecha de Codecov, donde cibercriminales explotaron una vulnerabilidad en el script Bash Uploader de la empresa, afectando potencialmente a miles de clientes que utilizaban la herramienta para análisis de cobertura de código. No obstante, para robustecer su organización contra posibles ataques a la cadena de suministro, es fundamental implementar una estrategia de seguridad exhaustiva y proactiva. A continuación, se presentan diez recomendaciones y técnicas esenciales que le asistirán en la consecución de este objetivo.

4. Ataques impulsados por la IA

Según un informe de Deep Instinct, se estima que el 85% de los ataques cibernéticos en 2024 han empleado inteligencia artificial (IA). Los cibercriminales están adaptando sus técnicas y utilizando la IA como herramienta para llevar a cabo ataques, incluyendo el vishing, que es una forma de fraude telefónico. Además, la IA también se está utilizando para descifrar contraseñas. Herramientas como PassGAN permiten a los atacantes descifrar la mayoría de las contraseñas más comunes en un tiempo aproximado de un minuto. Asimismo, la IA se utiliza para crear correos electrónicos de phishing más convincentes, eliminando errores ortográficos y gramaticales que suelen ser evidentes en las estafas. Esto incrementa la credibilidad de estos correos, lo que a su vez provoca que más personas sean víctimas de ataques de phishing.

- Ataques de spear phishing potenciados por IA

Los correos electrónicos que solían contener errores y lenguaje poco natural están siendo reemplazados por mensajes más sofisticados, generados por inteligencia artificial (IA). Esta tecnología permite crear correos electrónicos persuasivos y sin errores, que tienen más probabilidades de eludir las filtraciones de spam. Sin embargo, la preocupación principal radica en los ataques de spear phishing impulsados por la IA. Este tipo de ataques se dirigen a individuos específicos y son más difíciles de detectar, ya que los mensajes son personalizados y parecen auténticos.

Los estudios indican que los ataques de spear phishing, potenciados por inteligencia artificial, pueden presentar una tasa de clics superior en más de un 60%.

- Explotación automatizada de vulnerabilidades

El malware que explota vulnerabilidades de seguridad representa un fenómeno recurrente en el ámbito digital contemporáneo. Este tipo de software malicioso generalmente se desarrolla con el propósito de aprovechar debilidades específicas, lo que restringe las posibilidades de que un programa particular afecte un sistema o dispositivo vulnerable. Con el advenimiento de la inteligencia artificial (IA), los programas maliciosos han adquirido la capacidad de escanear sistemas de manera autónoma para identificar vulnerabilidades. Esta evolución no solo les permite reportar las debilidades encontradas, sino que también les brinda la facultad de modificar su propio código a fin de explotarlas.

Un ejemplo significativo de esta tendencia es la organización de ransomware REvil, que empleó IA para detectar vulnerabilidades en una variedad de sistemas. Su ataque exitoso contra el Servicio de Salud Irlandés fue, en gran medida, facilitado por estas técnicas avanzadas basadas en IA.

- Vishing

La IA generativa es increíblemente buena clonando voces; ya existen muchas herramientas de clonación de voz que permiten copiar la voz y el tono de cualquier persona. Por supuesto, esta tecnología estaba destinada a formar parte de los ataques de vishing. Con la IA, el atacante puede sonar como alguien conocido para que el ataque resulte más convincente.

- Estafa de vídeos deepfake

Los vídeos deepfake son manipulaciones digitales que utilizan tecnología avanzada para superponer la imagen y el audio de una persona en un vídeo de otra, creando un contenido que puede parecer muy realista. Estos vídeos se producen fácilmente utilizando imágenes, grabaciones y voces accesibles de figuras públicas o privadas. Los delincuentes cibernéticos pueden emplear esta técnica para suplantar la identidad de personas influyentes con el fin de engañar y aprovecharse de otros. Aunque hasta la fecha no se han reportado casos de estafas deepfake exitosas dirigidas específicamente a empresas, ha habido numerosos informes en los medios sobre la aparición de este tipo de vídeos con figuras prominentes, como los líderes de Ucrania y Rusia.

Esto ilustra cómo cualquier organización, independientemente de su tamaño, puede ser vulnerable. Se prevé que las estafas deepfake se conviertan en una de las principales preocupaciones en el ámbito de la ciberseguridad en el futuro cercano.

- Redes de bots impulsadas por IA

La inteligencia artificial (IA) puede facilitar diversas tareas en los ataques coordinados a través de redes de bots, tales como los ataques de denegación de servicio (DDoS), el relleno de credenciales y el raspado de sitios web. Sus funciones incluyen la identificación de objetivos vulnerables, la elusión de sistemas de detección, la modificación constante de los servidores de comando y control (C&C) y la coordinación de ataques a nivel global.

5. Ataques basados en contraseñas

Los cibercriminales utilizan diversas metodologías para llevar a cabo ataques centrados en las contraseñas. Una de las formas más comunes es el ataque de fuerza bruta, en el cual intentan acceder a una cuenta probando repetidamente múltiples combinaciones de contraseñas. Si un usuario reutiliza la misma contraseña en diferentes cuentas, esto puede permitir que los atacantes roben información de varias de ellas.

Otra técnica frecuentemente empleada es la propagación de contraseñas, donde los delincuentes operan dentro de un mismo dominio y buscan infiltrarse en varias cuentas utilizando contraseñas comunes como "contraseña" o "123456". En general, en los ataques que dependen de contraseñas, los cibercriminales se benefician de que las víctimas utilicen contraseñas débiles o idénticas en múltiples sitios web, lo que les facilita el acceso a información personal sensible. Los más frecuentes son:

- Ataque de diccionario

Este método se basa en la tendencia de los usuarios a crear contraseñas cortas o que contengan palabras comunes. Los atacantes emplean listas de estas palabras, intentando combinarlas con dígitos antes o después del nombre de usuario.

- Ataque de fuerza bruta.

Aquí, los atacantes utilizan programas para generar y probar una gran cantidad de contraseñas, comenzando generalmente con aquellas que son débiles y de uso frecuente, como "Password123". A medida que avanzan, también prueban variaciones en el uso de letras mayúsculas y minúsculas.

- El ataque de "hombre en el medio"

Implica que el software del hacker no solo observa los datos transmitidos a través de la red, sino que también se hace pasar por un sitio web o aplicación legítima. Su objetivo es engañar al usuario para que entregue sus credenciales y otra información sensible, como números de cuentas o de seguridad social.

- Registradores de teclas

Estos instalan software en el dispositivo del usuario que registra todas las pulsaciones de teclado, permitiendo a los delincuentes capturar no solo el nombre de usuario y la contraseña, sino también identificar a qué sitio o aplicación pertenecen esos datos. Este ataque generalmente implica un compromiso previo para instalar malware en el sistema objetivo.

- Ingeniería social

Abarca diversas técnicas de manipulación para extraer información confidencial de los usuarios. Algunas de las tácticas más comunes son:

- Phishing: Envío de correos electrónicos o mensajes de texto fraudulentos para engañar a los usuarios y que ingresen sus credenciales, visiten sitios falsos o hagan clic en enlaces que instalan malware.

- Spear Phishing: Similar al phishing, pero requiere un mayor cuidado en la formulación de mensajes, utilizando información disponible sobre la víctima para hacerlos más personalizados y creíbles, como emular correos de bancos conocidos.

- Cebos: Los atacantes dejan dispositivos como memorias USB en ubicaciones públicas, esperando que los empleados los conecten y comprometan sus sistemas.

- Quid pro quo: En este enfoque, el atacante finge ser una figura de confianza, como un empleado del soporte técnico, para establecer una comunicación que le permita obtener la información deseada del usuario.

6. Ataques al Internet de las cosas (IoT)

Con el aumento de la popularidad de los dispositivos inteligentes, los cibercriminales están desarrollando métodos para atacar una amplia gama de objetos conectados a Internet. Se los conoce como ataques al internet de las cosas (IoT). Estos ataques ocurren cuando los cibercriminales logran acceder a una red Wi-Fi, lo que les permite conectarse a dispositivos inteligentes y robar información personal.

Además de las computadoras, teléfonos móviles y tabletas tradicionales, existen numerosos dispositivos en los hogares, como Amazon Echo, Ring Timbre, termostato Nest y monitores para bebés Nanit. Estos dispositivos inteligentes son susceptibles a infecciones de malware si un cibercriminal logra conectarse a ellos, lo que podría darles acceso a datos sensibles o incluso permitirles espiar a los usuarios a través de las cámaras o micrófonos. Se han registrado casos en los que monitores para bebés han sido hackeados, otorgando a los atacantes la capacidad de observar no solo a los niños, sino también el interior de los hogares. Los ataques de IoT pueden resultar especialmente inquietantes y perturbadores para las personas, al darse cuenta de que sus actividades pueden ser observadas y escuchadas por cibercriminales.

7. Vulnerabilidades en la nube

De acuerdo con un informe de IBM publicado en 2024, más del 40 % de las brechas de datos ocurren en entornos de nube. La recuperación de estas violaciones puede representar un costo millonario para las empresas. Las vulnerabilidades en la nube no solo implican pérdidas económicas, sino que también pueden erosionar la confianza de los clientes, afectando la reputación de la empresa frente a futuros clientes potenciales.

Un tipo común de vulnerabilidad que pueden enfrentar las organizaciones es la configuración incorrecta de sus recursos en la nube. Si estos no se configuran ni se gestionan adecuadamente, se generan fallos de seguridad que facilitan las violaciones de datos. Para mitigar el riesgo, es recomendable que los empleados tengan acceso restringido y se les otorguen solo los privilegios mínimos necesarios para realizar su trabajo. Esto limita la capacidad de los cibercriminales para llevar a cabo ataques a gran escala en caso de que ocurra una brecha de seguridad. Las principales son:

- Violaciones de datos

Las brechas de datos, ya sean causadas por ataques dirigidos o errores humanos, representan un riesgo crítico para la seguridad de la información. Asimismo, las vulnerabilidades en las aplicaciones o las prácticas deficientes de seguridad aumentan esta amenaza de forma considerable.

- Gestión deficiente de identidad y accesos

Los ciberatacantes que logran suplantar identidades legítimas, ya sean operadores o desarrolladores, pueden acceder, modificar y eliminar datos sensibles, robar información o realizar espionaje. Además, tienen la capacidad de inyectar aplicaciones o código malicioso que simula ser de un usuario auténtico.

- APIs inseguras

Las API son fundamentales para la seguridad de los servicios en la nube y deben ser diseñadas con el objetivo de prevenir cualquier intento de eludir las políticas de seguridad establecidas. La falta de este diseño adecuado las convierte en puntos de vulnerabilidad que pueden resultar en riesgos significativos.

- Vulnerabilidades del sistema

Las vulnerabilidades en los sistemas son fallos explotables en software que los atacantes pueden aprovechar para infiltrarse y robar datos, tomar control o interrumpir servicios. Esta problemática es inherente a todos los sistemas informáticos, pero adquiere una relevancia aún mayor en entornos en la nube.

- Robo de cuentas

El robo de cuentas es un desafío persistente, y la migración a la nube introduce una nueva dimensión de riesgo. Los atacantes que obtienen credenciales de acceso pueden interceptar actividades, manipular datos, proporcionar información falsa y redirigir usuarios a sitios fraudulentos.

- Ataques internos