CiberSeguridad. Hackers: Historia y otros aspectos. (Noviembre de 2024)

Los hackers son a menudo representados como personas enigmáticas, frecuentemente con capuchas, que trabajan intensamente en ambientes oscuros y rodeados de varias pantallas. Esta imagen ha sido popularizada por los medios de comunicación, incluyendo noticias y películas, donde el término "hacker" suele tener connotaciones negativas.

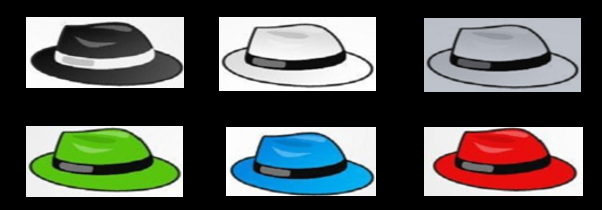

Como resultado de esta percepción, se ha hecho necesario clasificar a los hackers en diversas categorías, lo que ha llevado a la distinción entre hackers de sombrero negro, blanco, gris, verde, azul y rojo. Las diferencias clave entre estos tres grupos radican en sus intenciones y actividades.

Historia y evolución

El desarrollo de tecnologías como Arpanet, que evolucionó accidentalmente en lo que ahora conocemos como Internet, proporcionó un nuevo terreno prolífico para estos exploradores digitales, que empezaron a utilizar la palabra hacker como una felicitación o protocolo basado en un diálogo entre estudiantes (peer instruction).

Los primeros hackers eran personas muy curiosas que querían entender cómo funcionaban los sistemas y mejorarlos. Esta época se caracterizó por un gran deseo de compartir lo que sabían y de cuestionar las normas establecidas. Un grupo importante de este tiempo fue el Homebrew Computer Club, (establecido en Silicon Valley en 1975). En 1970 surgieron un grupo de hackers llamados Phreakers, especializados en comunicaciones, bajo el liderazgo de John Draper, donde estaban personas famosas como Steve Jobs y Steve Wozniak, (fundadores de Apple).

La figura del hacker se identificaba más con la de un innovador que con la de un criminal. Aunque existieron excepciones que cruzaron la línea, la mayoría de estos individuos buscaba el conocimiento por encima de todo. La ética hacker promovía principios como el acceso libre a la información y la desconfianza hacia las autoridades. Este código no escrito se convirtió en una ley moral que guiaría a generaciones futuras.

En 1976, Bill Gates escribió una carta crítica hacia el Homebrew Computer Club, acusando a sus miembros de robo de tecnología. A pesar de la polémica, el club continuó siendo un epicentro de innovación hasta su cierre en 1986, dejando un legado notable, con empresas como Apple emergiendo de entre sus miembros, quienes fueron fundamentales en el desarrollo del sector tecnológico actual.

La percepción de los hackers informáticos cambió en los años 80. Originalmente, el término "hacker" se aplicaba a quienes, por curiosidad o aprendizaje, hacían ingeniería inversa y mejoraban sistemas. Sin embargo, comenzó a asociarse con aquellos que explotaban vulnerabilidades informáticas para beneficio propio o para crear desorden, dando origen al estereotipo del "hacker" en la cultura popular actual.

Durante este período, se hicieron notar grupos de hackers como 414, LOD y MOD. La competencia y rivalidad entre ellos culminaron en la primera "guerra de hackers".

Asimismo, este tiempo fue testigo del surgimiento de figuras prominentes como Kevin Poulsen, conocido en el ámbito como Dark Dante. Su destreza en la manipulación de líneas telefónicas y sistemas de telecomunicaciones alcanzó un estatus legendario. No obstante, su arresto y posterior condena subrayaron que las autoridades estaban comenzando a abordar con seriedad estas nuevas formas de criminalidad cibernética.

Sin embargo, el acontecimiento que más impactó a la comunidad fue la creación y difusión del primer gusano informático, denominado Morris, desarrollado por Robert Tappan Morris, este gusano logró infectar miles de computadoras, evidenciando la magnitud de la destrucción que el hacking ilícito podía ocasionar.

Los años 90 fueron el escenario de una revolución digital que transformó la informática en un fenómeno universal. Gigantes como Microsoft democratizaron el acceso a la tecnología, convirtiendo las computadoras en compañeros cotidianos en cada hogar, y, a su vez, abrieron un vasto terreno de juego para los hackers. En este contexto, la figura del hacker experimentó una metamorfosis radical: de ser una contracultura de genios solitarios, pasó a ser vista como un potencial enemigo de la seguridad cibernética.

En mayo de 2000, un evento significativo impactó en la moralidad pública. El virus Iloveyou se propagó a través del correo electrónico y afectó a más de diez millones de sistemas operativos Windows. Este incidente marcó el inicio de una serie de ataques cibernéticos durante la década siguiente, donde los hackers se dirigieron a grandes corporaciones como Microsoft y Amazon, lo que intensificó las preocupaciones sobre la ciberseguridad.

Los ataques no solo se limitaron a empresas privadas; también se registraron infiltraciones en redes gubernamentales y militares. Además, surgieron amenazas que impactaban directamente a los consumidores. En 2005, se produjo el mayor robo de identidad en la historia de Internet, comprometiendo datos de tarjetas de crédito de 40 millones de usuarios de MasterCard.

En la actualidad, la comunidad de hackers ha alcanzado niveles de sofisticación y complejidad sin precedentes. Grupos organizados, como Anonymous, han emergido como fuerzas disruptivas, mientras que la inteligencia artificial (IA) se posiciona como un actor clave en este escenario. Los hackers no solo se dedican a la evolución de los sistemas informáticos o a la exploración de sus vulnerabilidades; también se unen en coaliciones audaces para perseguir metas compartidas.

Este fenómeno ha suscitado un intenso debate: ¿son héroes que desafían el statu quo o villanos que amenazan nuestra seguridad?. Sea cual sea la respuesta, su influencia es innegable. Las amenazas cibernéticas que enfrentamos hoy son un mundo aparte de las que existían en los albores de la informática. En un ecosistema repleto de dispositivos interconectados y con un acceso constante a la red, la necesidad de protegerse ha impulsado la adopción de herramientas de seguridad esenciales, como VPNs, gestores de contraseñas y soluciones antimalware.

El color como medio de distinción

Mirando hacia el futuro, tanto los ataques como las defensas de ciberseguridad estarán íntimamente entrelazados con la inteligencia artificial. En un entorno que evoluciona a la velocidad de la luz, es crucial que mantengas tu sistema operativo al día, porque en este juego de ingenio y estrategia, cada actualización puede ser la clave para sobrevivir.

- Los hackers de sombrero negro son aquellos que utilizan sus habilidades para realizar actividades ilegales, como el robo de datos o la infiltración en sistemas sin autorización.

Muchos de ellos trabajan para organizaciones delictivas altamente sofisticadas que, en ciertos aspectos, presentan similitudes con una empresa legítima. Algunas de estas entidades proporcionan herramientas de colaboración a sus empleados y mantienen vínculos contractuales con sus clientes. Los kits de malware de sombrero negro que se comercializan en la web oscura a menudo incluyen garantías y números de atención al cliente.

Ejemplos de ello serían "El Joker y los "Black Hats" presentan similitudes notables en sus operaciones. Ambos se dedican a actividades ilícitas con el objetivo de obtener beneficios económicos, ya sea por el desafío que representan o por mero entretenimiento. Su enfoque consiste en identificar computadoras vulnerables en Internet, explotarlas y aprovechar cualquier ventaja que puedan obtener. Los Black Hats emplean técnicas de infiltración en sistemas, similar a los White Hats; sin embargo, su enfoque no se centra en la defensa, sino en optimizar sus capacidades ofensivas a través de prácticas tales como:

- Instalación de puertas traseras

- Mantenimiento del acceso a sistemas comprometidos.

- Escalación de privilegios.

- Descarga de datos privados, sensibles o intelectuales.

- Instalación de malware, como ransomware.

- Creación de correos electrónicos y enlaces de phishing.

Entre los ejemplos más notorios de hackers de sombrero negro se encuentran: Julian Assange, alias Mendax (Creador de Wikileaks), o Kevin Poulsen (Dante oscuro).

- En contraste, los hackers de sombrero blanco, también conocidos como hackers éticos, emplean sus conocimientos para mejorar la seguridad de los sistemas, trabajando con organizaciones para identificar y corregir vulnerabilidades.

Generalmente, trabajan para organizaciones y ocupan puestos como ingeniero de ciberseguridad, evaluador de penetración, analista de seguridad, y director de seguridad de la información (CISO), entre otros. Las tareas que realizan incluyen:

- Escaneo de redes para identificar debilidades.

- Configuración de sistemas de detección de intrusiones (IDS).

- Realización de pruebas de penetración de manera ética para descubrir y reportar vulnerabilidades.

- Programación de honeypots, que son trampas diseñadas para atraer a los atacantes.

- Monitoreo de la actividad de la red para detectar comportamientos sospechosos.

Algunos hackers éticos reconocidos son Jeff Moss, fundador de DEF CON, o Tsutomu Shimomura, conocido por capturar a Kevin Mitnick.

- Los hackers de sombrero gris, aunque no son criminales como los de sombrero negro, operan en una zona peligrosa. No tienen la autorización ni el conocimiento de los propietarios de los sistemas que atacan. Esto es crítico: cuando estos hackers descubren vulnerabilidades, como las del "día cero", no siempre actúan con buenas intenciones. A menudo, exigen un pago por la información que han encontrado, lo que puede poner en riesgo la seguridad de tus sistemas.

Los grises, representan un punto intermedio entre los hackers de sombrero blanco y los de sombrero negro. A diferencia de los hackers blancos, no solicitan permiso para acceder a sistemas, pero tampoco llevan a cabo actividades ilegales como los negros.

Los sombreros grises tienen una historia bastante polémica, lo que complica su clasificación, especialmente si su ética se desvía o sus acciones se asemejan más a las de un sombrero negro que a las de un sombrero blanco. Algunos incluso han acabado en prisión por sus actos.

Sin embargo, algunos se convierten en héroes populares y adversarios de gobiernos y grandes corporaciones.

Ejemplos famosos de hacker de sombrero gris como Khalil Shreateh, que pirateó Facebook para solucionar una vulnerabilidad que le permitía publicar en las páginas de otros usuarios sin su permiso o HD Moore (creador de Metasploit).

- Los hackers de sombrero verde, aunque novatos en la industria, están dispuestos a aprender y aspiran a convertirse en expertos. A pesar de no poseer las habilidades completas de un actor de amenazas, pueden causar daños significativos. Convertirse en uno implica autodidactismo, cursos en línea, integración en comunidades de hacking y práctica en plataformas de hacking ético. Es crucial que los Hackers de Sombrero Verde obtengan permiso antes de intentar hackear o probar la seguridad de sistemas. Involucrarse en hacking sin autorización puede resultar en consecuencias legales, sin importar la intención.

Características clave del Hacker de Sombrero Verde:

- Falta de experiencia: Son principiantes con habilidades limitadas, que aprenden y desarrollan sus técnicas principalmente a través de recursos en línea.

- Curiosidad y deseo de aprender: Motivados por la curiosidad, buscan adquirir conocimientos en ciberseguridad y explorar técnicas y vulnerabilidades.

- Intenciones no maliciosas: A diferencia de los hackers malintencionados, no buscan dañar o robar, sino comprender las técnicas de hackeo.

- Comprensión limitada de lo legal y ético: Pueden no estar completamente al tanto de las implicaciones legales y éticas de sus acciones.

- En cuanto al hacker azul, su principal objetivo es proteger y fortalecer los sistemas informáticos. Emplean técnicas de prueba que son similares a las utilizadas por los hackers maliciosos, pero siempre dentro de un marco legal y ético.

Su labor consiste en identificar vulnerabilidades y ofrecer soluciones para mejorar la seguridad de los sistemas. Estos expertos son esenciales para mantener la integridad y la confianza en la infraestructura tecnológica de empresas e instituciones. Entre sus contribuciones destacan:

- Se especializan en la defensa cibernética.

- Aunque comparten principios éticos y legales con los hackers de sombrero blanco, su enfoque se centra en la prevención de ataques.

- Emplean su experiencia para salvaguardar los sistemas frente a las tácticas utilizadas por los hackers, llevando a cabo una defensa proactiva.

- Realizan labores de simulación de escenarios de ataque, la identificación de vulnerabilidades, así como la elaboración de informes y recomendaciones.

- Los hackers rojos, son fundamentales en la defensa de los sistemas de inteligencia artificial frente a explotaciones y ataques. Estos equipos adoptan la mentalidad de un adversario para identificar y corregir vulnerabilidades en la tecnología.

En un entorno donde las grandes empresas tecnológicas compiten por lanzar herramientas de IA generativa, los equipos internos de IA asumen la responsabilidad de asegurar que los modelos sean seguros para el público. En resumen, se trata de una élite de expertos en seguridad informática que examinan las tecnologías desde todos los ángulos posibles, detectando errores, vulnerabilidades y peligros que podrían amenazar a cualquier empresa, así como la privacidad y seguridad de los usuarios.

Los equipos de gigantes como Meta o Google están formados por profesionales altamente especializados que persiguen incansablemente vulnerabilidades en sistemas de inteligencia artificial y software. Los hackers de sombrero rojo adoptan un enfoque proactivo, no solo buscando fallos de seguridad para corregir, sino también lanzando contraataques dirigidos a los agresores. Utilizan tácticas similares a las de los hackers de sombrero negro, pero con un claro propósito defensivo y ofensivo. Están orientados a la acción y tienen un mandato firme para proteger activamente a una organización de amenazas específicas, incluso si eso implica tomar la iniciativa.

Su compromiso con la vigilancia y la respuesta rápida a las amenazas es inquebrantable, utilizando estrategias que pueden incluir represalias directas contra los atacantes. Entre sus habilidades se encuentran:

- Tácticas ofensivas y defensivas.

- Herramientas de análisis y penetración (escáneres de vulnerabilidad, herramientas de penetración, sniffers de red. -Simulaciones de ataque (red teaming).

- Técnicas de ingeniería social,

- software de monitoreo y contramedidas

- Automatización y Machine learning.

Códigos, lenguaje y comunicación

Los piratas informáticos y los especialistas en ciberseguridad utilizan diferentes tipos de código, cada uno con una función específica. El hacking se refiere al proceso de descomponer el código de un programa o aplicación. Existen tres métodos principales para hacerlo: hacking web, exploits e ingeniería inversa. Dado que la mayoría de la tecnología utilizada por los usuarios depende de la World Wide Web, es esencial que los hackers que deseen intervenir en sitios o aplicaciones web comprendan los lenguajes que alimentan Internet.

Los cuatro lenguajes más comunes son HTML, PHP, JavaScript y SQL.

- HTML es un lenguaje sencillo que se utiliza para desarrollar páginas web accesibles a través de navegadores.

- JavaScript, por otro lado, es más complejo y se utiliza para crear interfaces de usuario y sitios web dinámicos.

- PHP es un lenguaje orientado a servidores dinámicos, crucial para gestionar sitios y bases de datos. Es uno de los lenguajes más importantes en el hacking, ya que el control sobre un servidor es vital para intervenir en un sitio.

- SQL es el lenguaje de programación utilizado para almacenar y gestionar datos sensibles, como credenciales de usuario y contraseñas. Muchos piratas informáticos acceden a bases de datos SQL con el fin de vender información en foros de la deep web.

Además del hacking web, los exploits son otro método común en el hacking. Los exploits son software que aprovecha vulnerabilidades para tomar control del sistema.

Python es la herramienta principal utilizada por investigadores de seguridad y ciberdelincuentes para desarrollar estos programas.

Ruby, aunque es un lenguaje de programación más complejo, también es útil para explotar vulnerabilidades.

Finalmente, la ingeniería inversa es un proceso que implica analizar el código binario de un programa para rastrear su código fuente original. Este proceso requiere convertir un código de alto nivel a uno de bajo nivel, sin modificar el software original. Para realizar esta técnica, se necesita un profundo conocimiento de lenguajes como C, C++ y Java.

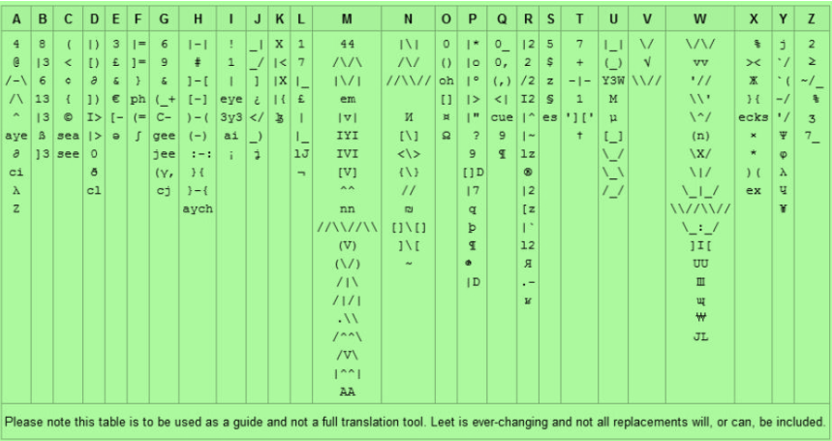

En cuanto al lenguaje y los hackers han creado un tipo de lenguaje especial llamado "Leet Speak" o "1337 5p34k". Este lenguaje se basa en sustituir letras por números o símbolos que se parecen a las letras que reemplazan. Por ejemplo, la letra ‘e’ se puede escribir como ‘3’, ‘a’ como ‘4’, ‘o’ como ‘0’, e ‘i’ como ‘1’.

Además, los hackers usan ciertas palabras y frases que utilizan en su comunicación.

Algunas de estas palabras son:

- Phishing, que significa engañar a las personas para que den su información personal.

- Botnet, que se refiere a un grupo de computadoras infectadas que un hacker controla.

- Cracking, que es cuando alguien rompe la seguridad de un programa.

También utilizan muchas abreviaturas o acrónimos, como DDoS (que significa un ataque que hace que un servicio deje de funcionar) y DoX (que es cuando alguien publica información personal de otra persona sin su permiso).

¿Cómo entender el lenguaje hackeriano?

Existen varias herramientas y sitios web que pueden ayudarnos a traducir el Leet Speak al inglés o a otros idiomas. Pero lo más importante es estar informados y educados sobre los riesgos de seguridad en línea. En resumen, el lenguaje de los hackers es una forma única de comunicarse que refleja su cultura. Para entenderlo, es clave conocer los símbolos y las reglas que utilizan.

La transformación de caracteres al estilo hacker es un ejercicio creativo y técnico. El enfoque principal radica en la utilización de números y símbolos que imitan las letras del alfabeto convencional. Por ejemplo, la letra A puede representarse como un 4 o un @, la E puede ser sustituida por un 3, la I puede transformarse en un 1 o en un !, y la O puede ser representada como un 0 o un (). Adicionalmente, es factible desarrollar variaciones más elaboradas, como el uso de |3 para simbolizar la letra B.

Algunos ejemplos serían:

- Hacker -> H4ck3r

- Leet -> 1337

- Password -> p455w0rd

Fuentes consultadas: RedZone, IBM, Keep coding, Karpesky, CheckPoint

Tabla Leet Speak (fuente: Wikipedia)

SEGURIDADPROTECCIÓN.COM

Zaragoza, Aragón, España

Necesitamos su consentimiento para cargar las traducciones

Utilizamos un servicio de terceros para traducir el contenido del sitio web que puede recopilar datos sobre su actividad. Por favor revise los detalles en la política de privacidad y acepte el servicio para ver las traducciones.