Drones (Abril de 2024)

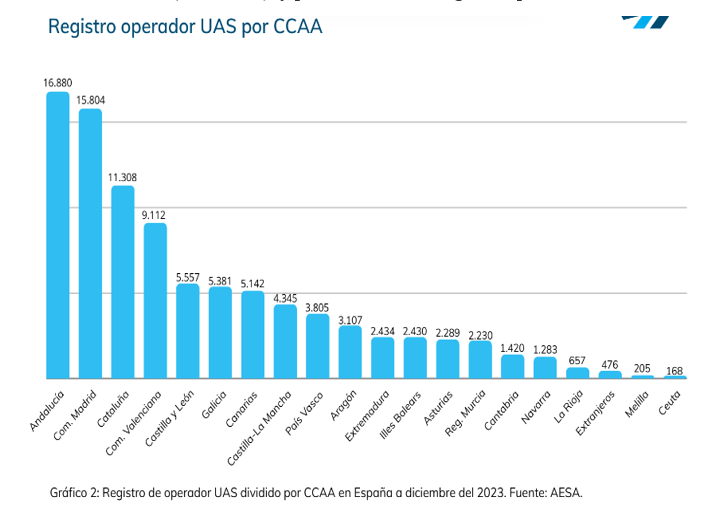

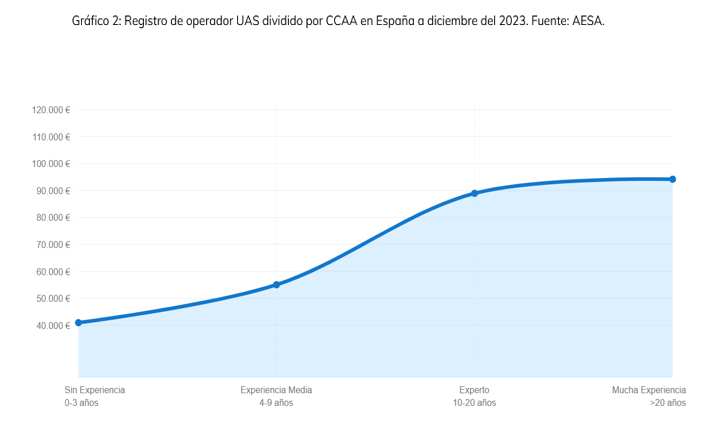

Según balance de la Agencia Estatal de Seguridad Aérea (AESA), el sector drones en 2023 alcanzó un registro de 94.033 operadores de UAS, un 32% más respecto al año 2022. Un piloto de drones sin experiencia, con menos de 3 años de experiencia laboral, puede obtener un salario medio de alrededor de 40.960 € brutos por año.

RPA (Remotely Piloted Aircraft). Esto abarca no solo el vehículo aéreo no tripulado (UAV), sino también el sistema de control en tierra y la comunicación entre ambos. En resumen, un dron sería un ejemplo de RPA, mientras que un avión comercial de pasajeros con piloto a bordo no entraría en la categoría de RPAs.

RPAS (Sistema de Aeronaves Pilotadas por Control Remoto), es un conjunto integral de componentes que interactúan para gestionar el vuelo de un Vehículo Aéreo No Tripulado (UAV). Se utiliza en sentido plural para denominar tanto los UAVs como el sistema de control en tierra y la comunicación entre ambos.

UAV (Unmanned Aerial Vehicle). Vehículo aéreo no tripulado que es controlado por un piloto o mediante un programa informático. Debe configurarse antes de su uso. Incluye tanto los vehículos no tripulados programables como a los RPA. Se puede decir que los RPA son UAV, pero no todos los UAV son RPA.

UAS (Unmanned Aerial System). Aeronaves autónomas. Son aparatos capaces de desarrollar una función de forma completamente independiente, sin intervención humana de ningún tipo, englobando tanto a los drones como a otras aeronaves no tripuladas. En el ámbito de la aviación, se utilizan desde la exploración científica hasta la seguridad y la fotografía aérea.

Un piloto de drones con 4-9 años de experiencia puede tener un salario promedio de alrededor de 55.030 €, mientras que un piloto de drones experto con 10-20 años de experiencia gana un promedio de 88.940 €. Un piloto de drones con más de 20 años de experiencia puede esperar un salario promedio general de 94.180 €.

Para 2050 se espera que en Europa el sector acumule ingresos por valor de 14.600 millones de euros, generando una flota de 415.000 dispositivos (solamente de uso profesional).

Para drones a partir de 250 gramos, es obligatorio obtener un certificado que acredite un mínimo de conocimientos. Para drones de la nueva normativa UAS, habrá que superar el examen de AESA (nivel I o II), y para hacerlo en categoría específica, el nivel III.

Limitaciones generales para vuelo

- El dron, siempre al alcance visual del piloto (excepto en categoría específica baja) STS BVLOS.

- Nunca sobrepasar los 120 m de altura en vuelo.

- No volar en un mínimo de 8 km de cualquier aeropuerto, aeródromo o espacio aéreo controlado.

- Es obligatorio el seguro de responsabilidad civil. Se debe contar con una póliza de seguro que cubra la responsabilidad civil frente a terceros por daños que se puedan ocasionar a causa de un vuelo, ya sea recreativo o profesional. En España, además, por ahora es obligatorio también para los drones de menos de 250 gramos.

- El dron deberá llevar una placa identificativa ignífuga fijada en la estructura, que contendrá datos como el nombre del fabricante, el modelo, número de serie (si corresponde) y los datos de contacto del piloto.

- Proteger el derecho a la intimidad de los individuos que pudieran aparecer en las imágenes captadas por el dron, y tener especial cuidado con su divulgación pública para no vulnerar la Ley de Protección de Datos.

Normativa de drones de menos de 250 g.

- El examen de AESA de nivel 1 para obtener el certificado que te permitirá volar el dron en subcategorías A1 y A3 de la categoría abierta.

- No debes superar los 120 metros de altura desde el suelo ni los 50 metros de distancia horizontal.

- Prohibición de volar en parques nacionales, zonas de conservación de fauna, reservas de la biosfera y demás espacios naturales protegidos.

- Respetar la norma de no volar en un radio de 8 km de cualquier aeropuerto, aeródromo u otros espacios aéreos controlados.

- Si lleva cámara, no vulnerar la Ley de Protección de Datos y el Derecho al Honor e Intimidad de las personas.

- El UAS deberá contar con un marcado de clase C0.

- Seguro de responsabilidad civil.

Otro cambio importante es la introducción del Electronic ID, un identificador a distancia que será obligatorio para ciertos vuelos, especialmente en entornos urbanos y categorías específicas. Este identificador permitirá la identificación de drones a distancia.

Los operadores que quieran volar en categoría abierta (A1, A2 y A3), que dispongan de un UAS con marcado de clase C1, C2 y C3, e incluso que deseen operar en categoría específica (bajo escenario estándar nacional y europeo), deberán contar con un Electronic ID.

Categorías (Aesa)

- Categoría Abierta: El riesgo es muy bajo, ya que son operaciones que no requieren autorización ni aviso previo. En esta categoría hay tres subcategorías: A1, A2 y A3.

- Categoría específica: En esta categoría el riesgo es medio. Son operaciones que necesitan una autorización operacional (que son operaciones bajo autorización de AESA) o declaración operacional basada en un escenario estándar.

- Categoría certificada: Categoría con mayor riesgo. Son operaciones que requieren certificación tanto del UAS como del operador, y una licencia de piloto remoto.

La web de ENAIRE Drones, perteneciente al Ministerio de Fomento, es la plataforma digital creada, especialmente, para brindar toda la información aeronáutica necesaria para volar tu dron con seguridad, ya sea con motivos lúdicos, profesionales o experimentales.

Este sistema abarca la propia aeronave, el enlace de comunicación esencial para su manejo y la estación terrestre desde donde se opera.

Componentes del sistema

- En primer lugar, la aeronave, que puede variar en tamaño y utilizar distintas fuentes de energía. Su diseño puede incorporar diversos tipos de motores y es capaz de realizar vuelos a diferentes altitudes y velocidades. La definición de un RPA es amplia y no impone restricciones específicas.

- El segundo componente crítico es la estación de control, donde el piloto dirige la aeronave sin estar físicamente a bordo. Los dispositivos de control pueden incluir desde aplicaciones móviles hasta software especializado en PC, mandos personalizados o simuladores de cabinas de avión tradicionales. Aquí emergen desafíos significativos debido a la falta de un proceso estandarizado para la certificación de estos dispositivos. Se plantean interrogantes sobre la fiabilidad del software, la protección contra virus informáticos y el cumplimiento de estándares ergonómicos mínimos.

Finalmente, el elemento de Mando y Control es esencial, ya que debe existir un canal de comunicación que permita el intercambio de comandos entre el piloto y la aeronave, así como la transmisión de datos desde la aeronave al piloto. A diferencia de la aviación tradicional, donde se utilizan cables y poleas, los RPAS emplean señales de radio para esta función. Este medio puede operar mediante diversas tecnologías y protocolos, como bluetooth o wifi, frecuencias radiales variadas o incluso sistemas de transmisión avanzados.

Big Data (Abril, 2024)

El término Big Data hace referencia a la vasta cantidad de datos que se generan y recolectan de manera acelerada. Estos datos pueden proceder de múltiples fuentes, tales como redes sociales, dispositivos móviles, sensores, entre otros.

Para la implantación de manera legal, el usuario debe manifestar su consentimiento (a veces de manera implícita), para que el gestor del contenido, y en base a sus tendencias, recopile esa información para poder continuar el envío de productos. Esto se hace de manera personalizada o siguiendo las pautas que marca el mercado.

Los ejemplos más evidentes se pueden encontrar en plataformas de streaming que generan contenido adaptado al consumidor basándose en criterios anteriores, redes sociales, grandes multinacionales como Zara, Coca Cola, Starbucks, etc.

Todo esto se hace mediante recopilación de datos, análisis de patrones, modelos predictivos, segmentación de la audiencia y mejora de la experiencia del cliente y está regulado por la AEPD en su principio de legitimación y consentimiento.

Junto con la IA, se ha convertido en una herramienta crucial para las FFCC en la lucha contra la delincuencia. Su ámbito de aplicación en forma de algoritmos es utilizado en diversos campos, como la perfilación, análisis forense, blanqueo de capitales, etc.

Big data y reconocimiento facial

La aplicación de esta tecnología en una cámara de vigilancia integrada en un CCTV, por ejemplo, en un aeropuerto, permite una mejor toma de decisiones, así como una detección temprana de situaciones peligrosas.

En España, tras un proyecto piloto en noviembre de 2023, se comenzó la instalación de este sistema en los aeropuertos de El Prat, Barajas, Palma de Mallorca, Menorca, Ibiza, Tenerife Norte y Gran Canaria.

Funciona de la siguiente manera:

- Registro: Se puede realizar en el mostrador de facturación, máquinas de auto-checking o bien a través de una aplicación móvil.

- Escaneo: Al acceder al aeropuerto, la biometría estará tanto en los mostradores de facturación, controles de seguridad, puertas de embarque y otras zonas aleatorias.

- Verificación: Al colocarse frente a una cámara IP, esta envía un streaming al servidor y el software facial dará la autentificación.

FUNCIONAMIENTO

- El usuario se coloca frente a una cámara IP.

- La cámara envía un streaming de vídeo en vivo a un servidor de PC con software de reconocimiento facial instalado.

- El software compara la imagen capturada con la lista de personas autorizadas. Si hay coincidencia, se concede el acceso Sonotrack.com

Cambio de criterio:

- La Agencia Española de Protección de Datos (AEPD) ha modificado su criterio en relación con la identificación y autenticación mediante sistemas biométricos.

- Anteriormente, consideraba que la autenticación (identificación electrónica de una persona basada en datos individuales) no implicaba el tratamiento de datos especialmente protegidos.

- Sin embargo, ahora, las directrices del Comité Europeo de Protección de Datos, tanto la identificación como la autentificación, conllevan el tratamiento de esos datos. cuatrecasas.com

Esto es relevante porque el RGPD prohíbe el tratamiento de datos especialmente protegidos, como los biométricos, a menos que exista una base de legitimación específica. 2 cuatrecasas.com

Bases de legitimación aplicables:

Si los sistemas de identificación o autenticación se basan en datos biométricos, las empresas deben buscar una base de legitimación del artículo 9.2 del RGPD.

Las bases legales aplicables incluyen:

- Norma legal obligatoria que requiera el tratamiento de esos datos (artículo 9.2.b del RGPD).

- Consentimiento explícito del interesado (empleado o tercero), según art. 9.2 RGPD.

Dado este nuevo criterio, se sugiere paralizar el control de acceso por medios biométricos (como huella o reconocimiento facial). Realizar un análisis de riesgos, evaluación de impacto y revisión técnica/legal objetiva.

En resumen, el reconocimiento facial en control de accesos ofrece ventajas en términos de seguridad y eficiencia, pero es crucial cumplir con las regulaciones de protección de datos y garantizar una base legal adecuada para su uso. información getxplor.com bing.com tecnitran.es

Unitree Go2 Pro (Abril, 2024)

El pasado mes de abril tuve la oportunidad de poder asistir a Expo Seguridad México, en la cual pude verlo en acción.

La verdad es que fue una de las mayores atracciones, junto con las exhibiciones de drones, IA y talleres impartidos por Sia Education.

Este robot cuadrúpedo está diseñado para realizar tareas de inspección en instalaciones y generar informes correspondientes de manera automática en tiempo real. Equipado por una serie de sensores y medidores, es capaz de hacer reconocimientos en entornos sensibles o extremos, realizando mediciones de temperaturas y detectando fallas de mantenimientos y averías. Identifica, analiza y procesa datos de voz y video y, al detectar una anomalía, emite señal de alarma y realiza, mediante Big Data, el análisis correspondiente.

La IA ha alcanzado un nivel de sofisticación tal que genera una realidad convincente y vívida para sus usuarios (humanos), haciéndoles creer que llevan vidas normales en el mundo tangible. Esta premisa resuena con los avances contemporáneos en el campo de la inteligencia artificial, donde los sistemas están experimentando un creciente nivel de complejidad en su capacidad para procesar información y aprender de forma autónoma.

La física cuántica nos viene a decir que vivimos en un metaverso, una realidad inventada por nuestro cerebro, y que solamente percibimos una minúscula parte del universo que nos rodea.

La mecánica cuántica es una rama de la física que estudia el comportamiento de la materia y la energía a escalas muy pequeñas, como átomos y partículas subatómicas. A diferencia de la física clásica, que describe fenómenos a gran escala, la mecánica cuántica se centra en las propiedades y comportamientos que no pueden ser explicados por las leyes clásicas.

El metaverso es como una versión moderna de la historia de la caverna. En esta historia, las personas están atrapadas y solo pueden ver sombras, creyendo que son la realidad. Estas sombras parecen reales para ellas. El metaverso es un lugar similar, donde lo que vemos puede no ser lo que es en verdad.

¿Qué es la computación cuántica?

La computación cuántica es un área especializada de la informática que se basa en principios de la mecánica cuántica, como la superposición y el entrelazamiento de partículas subatómicas (principios básicos). Estas características permiten que las computadoras cuánticas realicen procesos de cálculo con una eficiencia mucho mayor que los ordenadores tradicionales. Este avance tecnológico promete transformar diversos sectores, mejorando la capacidad de resolución de problemas complejos y económicos.

Para comprender sus posibilidades de una manera más simple, pongamos que visualizamos una moneda. En un ordenador actual, la moneda puede estar en una de dos posiciones: cara o cruz (estarían representadas por 0 y 1). Sin embargo, en una computadora cuántica, la moneda puede estar en ambos lados al mismo tiempo debido a la superposición.

Si pensamos en un laberinto y la forma de salir de él, una computadora clásica probaría cada camino hasta encontrar la salida. La computadora clásica puede probar todos los caminos a la vez debido a la superposición y entrelazamiento de los qubits.

El teletransporte cuántico se refiere al proceso de transferir el estado cuántico de una partícula, sin mover la partícula misma, a través del fenómeno del entrelazamiento.

Muy Interesante: Crean un cristal de tiempo con orden topológico que impulsa la computación cuántica

¿Entonces... entrelazamiento = teletransporte?

Este concepto fue demostrado por primera vez en laboratorios de IBM y se validó en 1998, cuando científicos del Instituto Tecnológico de California (EE.UU.) y de la Universidad de Gales (Reino Unido) lograron teletransportar un fotón, la partícula fundamental de la luz, utilizando un cable coaxial.

En 2012, investigadores de la Universidad de Viena (Austria) y de la Academia Austriaca de Ciencias realizaron una hazaña notable al teletransportar fotones por el aire entre dos islotes de las Islas Canarias.

Posteriormente, en 2017, físicos en China alcanzaron el teletransporte de un fotón hacia un satélite en órbita a 300 kilómetros de la Tierra.

Otro importante avance ocurrió en 2020, cuando un equipo de científicos estadounidenses logró teletransportar electrones en lugar de fotones. Los electrones presentan características más estables y pueden mantener su estado cuántico durante mayores períodos de tiempo, lo que podría facilitar futuros teletransportes de partículas más complejas y permitir la transmisión de información cuántica a distancias más largas y con mayor efectividad. Este descubrimiento es relevante porque sugiere que la esencia de la vida se define por la información, no solo por la materia.

Los átomos que componen nuestro ser son los mismos que los de otros objetos como una roca o una pelota de goma; la diferencia radica en el número y el arreglo de las partículas, los cuales determinan sus interacciones químicas.

Para lograr el teletransporte de seres humanos, sería necesario desarrollar una tecnología capaz de escanear cada parte del cuerpo humano y volver a ensamblarla en un lugar diferente. Esto requeriría un nivel de potencia de cálculo que supera las capacidades de los más potentes superordenadores actuales. Sin embargo, se espera que la próxima generación de ordenadores cuánticos pueda solucionar este reto.

Además de los desafíos tecnológicos, el teletransporte humano presenta serias cuestiones éticas. Implica la transmisión de información sobre las partículas, pero no de las partículas en sí. Esto genera debates entre científicos sobre si la persona teletransportada seguiría siendo la misma después del proceso.

Físicos como John Clauser, quien fue galardonado con el Premio Nobel de Física en 2022 por sus investigaciones sobre el entrelazamiento cuántico, han expresado preocupaciones sobre la posible desaparición de la persona original durante el teletransporte. Clauser ilustra este dilema afirmando: "Imagine que le dicen que si entra en esta caja, cada átomo de su cuerpo será desmantelado, lo que resulta en su muerte. Luego se le informa que un replicante suyo continuará viviendo, tomando su lugar. ¿Entraría en esa caja? Yo definitivamente no lo haría".

En el campo de la ciberseguridad, esta enfrenta amenazas más complejas. Esta realidad pone a prueba constantemente los métodos de encriptación, muchos de los cuales se vuelven obsoletos con el tiempo, lo que añade dificultades adicionales para proteger el activo más valioso de la era moderna: la información.

Esta transformación presenta numerosas oportunidades en diversas áreas industriales. Su impacto será especialmente significativo, ya que introducirá soluciones de criptografía cuántica y algoritmos postcuánticos que asegurarán la protección robusta de los datos. Esto beneficiará a quienes adopten estas tecnologías, pero representará un grave riesgo para quienes no lo hagan.

Actualmente, la ciberseguridad se ve afectada por los avances en computación cuántica, con estimaciones de mercado que oscilan entre 45 mil y 131 mil millones de dólares para el año 2040, según la consultora global McKinsey & Company.

Esta novedad promete transformar radicalmente el panorama de la ciberseguridad, superando incluso el impacto previo de la inteligencia artificial. Esto podría hacer que los sistemas de seguridad existentes sean considerados anticuados y requeriría una reevaluación de las estrategias de protección de datos.

Las computadoras cuánticas utilizan algoritmos que operan con probabilidades, lo que significa que no ofrecen respuestas exactas, sino que proporcionan resultados en función de un rango de probabilidad. Esto resulta beneficioso en aplicaciones como la gestión de riesgos y la administración financiera, donde es útil obtener un margen de probabilidades en lugar de una certeza absoluta.

Las más avanzadas, que cuentan con numerosos qubits, tienen la capacidad de resolver problemas complejos a velocidades superiores a las de las computadoras clásicas. Esta característica pone en riesgo la seguridad de los métodos de cifrado más usados en la actualidad, ya que, con el tiempo, podrían llegar a ser descifrados con facilidad.

Por ejemplo, los algoritmos criptográficos actuales utilizados en la criptografía de clave pública, como la criptografía de campo finito, la criptografía de curva elíptica y RSA, podrían volverse obsoletos frente a estas nuevas tecnologías. Por otro lado, los algoritmos de cifrado de clave simétrica, como AES, se verían obligados a emplear claves más largas para resistir ataques provenientes de computadoras cuánticas.

Esto implica que será necesario revisar y adaptar los sistemas que dependen de la criptografía de clave pública, tales como el cifrado de datos en reposo y las firmas digitales, para asegurar su efectividad en un entorno donde la computación cuántica sea predominante.

Actualmente, existen dos tipos fundamentales de cifrado:

1. Cifrado simétrico (o de clave secreta). Este método utiliza una única clave que deben compartir las partes involucradas en la comunicación. Los datos cifrados con esta clave no pueden descifrarse con ninguna otra. Por lo tanto, es vital que la clave simétrica se mantenga en secreto entre ambas partes.

2. Cifrado asimétrico (o de clave pública). Este proceso utiliza un par de claves interrelacionadas, una clave pública y otra privada. La clave pública se utiliza para cifrar un mensaje, mientras que la clave privada se utiliza para descifrarlo, asegurando así la protección contra accesos no autorizados.

En el contexto actual, surge una inquietud relevante: ¿Qué sucedería si alguien obtuviera acceso a nuestras cuentas bancarias, historial médico o información personal debido a la falta de seguridad?

Esta situación representa una enorme amenaza a la privacidad y estabilidad que generalmente consideramos garantizadas. Para abordar este riesgo, organismos como el NIST en Estados Unidos están trabajando en el desarrollo de algoritmos postcuánticos. Estos algoritmos están diseñados para resistir ataques de computadoras cuánticas, asegurando que nuestros sistemas de seguridad puedan protegernos en un futuro donde la computación cuántica se integre en la vida cotidiana.

Arnaud Dufournet, Director de Marketing de The Green Bow, ha afirmado que el primer país que logre avanzar significativamente en el desarrollo de la tecnología cuántica tendrá una ventaja competitiva considerable sobre los demás. De manera similar a la dinámica de las potencias nucleares, se espera que surjan potencias cuánticas que puedan influir en el equilibrio de poder global. Esto resalta la importancia estratégica de la tecnología cuántica en el ámbito internacional.

¿Qué es lo que va a cambiar?

1. Criptografía cuántica: Una nueva era en seguridad.

Tendrá la capacidad de romper los sistemas de encriptación convencionales, como RSA, en pocos minutos. A la par, ha propiciado el desarrollo de la criptografía cuántica, que se basa en principios de la física cuántica para asegurar comunicaciones completamente invulnerables.

2. Avances en química cuántica: Revelaciones moleculares.

Estos ordenadores ofrecen la capacidad de simular interacciones moleculares con una precisión sin precedente. Poseerán el potencial de acelerar el desarrollo de fármacos para enfermedades complejas y la creación de materiales avanzados, como los superconductores de próxima generación.

3. Optimización en logística y sector financiero.

Empresas líderes como Airbus y JPMorgan están investigando el uso de algoritmos cuánticos para mejorar la optimización de rutas de vuelo, carteras de inversión y cadenas de suministro, lo que puede llevar a una reducción de costos y un aumento en la eficiencia operativa.

4. Revolución en inteligencia artificial.

Podría transformar el aprendizaje automático, permitiendo a los modelos de inteligencia artificial procesar grandes volúmenes de datos y aprender de manera más rápida y precisa.

Pros

1. Cálculos más rápidos. La computación cuántica tiene la capacidad de procesar datos con una velocidad hasta 100 veces superior a la de las computadoras digitales tradicionales, según expertos del área.

2. Herramienta para simulaciones. Mediante la aplicación de algoritmos, permite generar escenarios hipotéticos que facilitan la previsión de resultados en diversas situaciones potenciales. Esto es particularmente útil en ámbitos como la investigación científica y la planificación estratégica.

3. Compatibilidad con inteligencia artificial. La integración de la computación cuántica con la inteligencia artificial optimiza el manejo de grandes volúmenes de información. Esto no solo mejora la eficiencia de los procesos, sino que también aumenta la precisión en el análisis de datos.

4. Alto nivel de privacidad. Emplea algoritmos de criptografía avanzada, proporcionando un nivel de seguridad destacado para la protección de datos y, por ende, una mayor privacidad.

Contras

1. Requerimientos de temperatura. Los sistemas cuánticos deben operar a temperaturas extremadamente bajas, alrededor de -240 °C. Mantener estas condiciones representa un reto técnico significativo.

2. Necesidad de nuevos algoritmos. A pesar de sus beneficios, la computación cuántica requiere el desarrollo de nuevos algoritmos específicos para cada cálculo, lo que puede resultar en un proceso complejo.

3. Acceso limitado. En la actualidad, la tecnología no está disponible de forma generalizada. Su desarrollo se encuentra en progreso y los costos asociados son significativamente altos, lo que restringe su accesibilidad al público.

Mapa global de la computación cuántica

Estados Unidos, China y Europa se destacan como los principales actores en el avance de esta tecnología, que se fundamenta en los principios de la física cuántica para llevar a cabo cálculos y procesamiento de información.

En España contamos con tres. El primero encuentra en el Instituto de Física de Altas Energías (IFAE) en Barcelona, donde se trabaja en el desarrollo de un ordenador cuántico de 30 qubits para el año 2025. Este ordenador será instalado en el Centro Nacional de Supercomputación (BSC-CNS) y en la actualidad cuenta con 5 qubits.

Galicia, dispone de un ordenador Fujitsu que tiene 32 qubits, operado por el CESGA, así como otro sistema IBM con 127 qubits situado en San Sebastián.

SEGURIDADPROTECCIÓN.COM

Zaragoza, Aragón, España

Necesitamos su consentimiento para cargar las traducciones

Utilizamos un servicio de terceros para traducir el contenido del sitio web que puede recopilar datos sobre su actividad. Por favor revise los detalles en la política de privacidad y acepte el servicio para ver las traducciones.